Microsoft ha ripreso le sue uscite mensili di aggiornamento per la protezione dopo il rinvio eccezionale del mese scorso. L'azienda di Redmond aveva deciso di rinviare il Patch Tuesday di febbraio a causa di un problema dell'ultimo minuto che, come spiegato dalla stessa società, avrebbe potuto avere un impatto su alcuni clienti. Come ci si poteva aspettare, a causa del differimento, il pacchetto di aggiornamenti rilasciato a marzo è relativamente pesante. Si compone infatti di 18 bollettini di sicurezza, nove dei quali classificati come Critici e nove Importanti, per affrontare altrettante vulnerabilità in Microsoft Edge, Internet Explorer, Kernel Mode Drivers, Windows Kernel, Silverlight e Flash Player.

Per proteggersi dalle minacce è utile informarsi sui rischi che si corrono e possedere nozioni di base sulle misure d'adottare.

Visualizzazione post con etichetta Windows Vista. Mostra tutti i post

Visualizzazione post con etichetta Windows Vista. Mostra tutti i post

Microsoft Patch day marzo: 18 aggiornamenti risolvono 146 problemi

Microsoft ha ripreso le sue uscite mensili di aggiornamento per la protezione dopo il rinvio eccezionale del mese scorso. L'azienda di Redmond aveva deciso di rinviare il Patch Tuesday di febbraio a causa di un problema dell'ultimo minuto che, come spiegato dalla stessa società, avrebbe potuto avere un impatto su alcuni clienti. Come ci si poteva aspettare, a causa del differimento, il pacchetto di aggiornamenti rilasciato a marzo è relativamente pesante. Si compone infatti di 18 bollettini di sicurezza, nove dei quali classificati come Critici e nove Importanti, per affrontare altrettante vulnerabilità in Microsoft Edge, Internet Explorer, Kernel Mode Drivers, Windows Kernel, Silverlight e Flash Player.

Microsoft Patch day maggio: sedici bollettini risolvono 37 vulnerabilità

Come parte del suo Patch Day di maggio, Microsoft ha rilasciato 16 bollettini di sicurezza, la metà dei quali classificati con livello di gravità Critico e i restanti Importante, per affrontare 37 vulnerabilità che possono portare all'esecuzione di codice remoto, una partita leggermente più grande rispetto ai 13 emessi nel mese di aprile. I problemi riguardano Microsoft Windows, Microsoft Office, Microsoft Edge e altri prodotti dell'azienda. Il bollettino più critico in Windows Vista risolve una vulnerabilità in JScript e VBScript, mentre una patch si distingue dal resto perché si tratta di una 0-day in Internet Explorer attivamente sfruttata in natura. Di seguito i bollettini sulla sicurezza di maggio in ordine di gravità.

Microsoft Patch day febbraio: 13 aggiornamenti fissano 41 problemi

Come parte del suo Patch Day di febbraio, Microsoft ha rilasciato 13 bollettini di sicurezza, sei dei quali classificati con livello di gravità Critico e i restanti Importante, per affrontare 56 vulnerabilità in Windows, Office, Internet Explorer e software Server. Una vulnerabilità importante interessa tutte le versioni di Windows supportate, da Vista a Windows 10, che dovrebbe essere corretta immediatamente per evitare un grave difetto nel modo in cui il sistema operativo gestisce alcuni file. In concomitanza con l'odierno Patch Tuesday, Microsoft ha realizzato il sito Windows 10 update history. La pagina è stata progettata per includere ogni aggiornamento di Win 10 quindi non c'è un record storico.

Microsoft Patch day ottobre: 8 bollettini per chiudere 24 vulnerabilità

Come parte del suo Patch Day di ottobre, Microsoft ha rilasciato otto bollettini di sicurezza, tre dei quali considerati di livello critico e cinque importanti, che affrontano 24 vulnerabilità in Windows, Office, .NET Framework, .ASP.NET, e Internet Explorer. iSight Partners ha pubblicato la ricerca su una minaccia denominata "Sandworm" che sfrutta una vulnerabilità nella fase di patch odierna. iSight ha scoperto che hacker russi hanno condotto campagne di spionaggio informatico utilizzando la falla, apparentemente presente in ogni versione supportata di Windows (XP non è influenzato).

Etichette:

Adobe Day,

Bug,

Cyber spionaggio,

Hacker,

Internet Explorer,

Java,

Microsoft Office,

Microsoft Word,

Nato,

Oracle,

Patch Day,

Spear phishing,

Vulnerabilità,

Windows 8.1,

Windows Server,

Windows Vista

Microsoft Patch day luglio: 6 aggiornamenti risolvono 29 vulnerabilità

Come parte del suo Patch Day di luglio, Microsoft ha rilasciato sei aggiornamenti, due dei quali sono considerati "critici", tre "importanti" e uno classificato come "medio". Il pacchetto cumulativo di aggiornamenti della protezione per Internet Explorer include un totale di 29 vulnerabilità. Il più pericoloso di questi difetti potrebbe consentire l'esecuzione di codice arbitrario da remoto se l'utente visita un sito web appositamente progettato. Le altre patch risolvono bug in Windows Journal, la tastiera su schermo, il driver di funzioni ausiliario (AFD) e DirectShow. L'aggiornamento interessa in ogni caso tutte le versioni del sistema operativo di Redmond, da Windows Vista a Windows 8.1. Di seguito i bollettini sulla sicurezza di luglio in ordine di gravità.

Microsoft Patch day dicembre: 11 bollettini risolvono 24 vulnerabilità

Microsoft, in occasione del suo Patch Day di Dicembre 2013, ha rilasciato 11 bollettini di sicurezza che fissano 24 vulnerabilità in Windows, Windows Server, Exchange Server, Microsoft SharePoint Server, Office Web Apps, Lync, ASP.NET SignalR, e Visual Studio Team Foundation Server 2013. Cinque degli aggiornamenti sono classificati come "critici" mentre i restanti sei vengono indicati come "importanti". Cinque dei bollettini affrontano almeno una vulnerabilità di valutazione critica. Un'altra recente falla zero-day non è stata ancora risolta. Separatamente, Adobe ha rilasciato alcuni aggiornamenti critici che risolvono falle di sicurezza in Flash Player e Shockwave Player.

Microsoft Patch day agosto: otto aggiornamenti risolvono 21 vulnerabilità

In occasione del patch day di agosto, Microsoft ha rilasciato otto bollettini di sicurezza, tre dei quali sono classificati come critici e cinque come importanti. Gli aggiornamenti di sicurezza critici correggono vulnerabilità in Windows, Internet Explorer, così come in Microsoft Exchange Server. Tutte le versioni supportate di Windows sono colpite, in quanto ci sono Windows XP (SP3), Windows Vista, Windows 7, Windows 8 e RT. Per quanto riguarda le edizioni server, le correzioni si applicano a Windows Server 2003, Server 2008, Server 2008 R2 e, naturalmente, Windows Server 2012. Di seguito i bollettini sulla sicurezza di agosto in ordine di gravità.

Microsoft Patch day giugno: 5 aggiornamenti risolvono 23 vulnerabilità

In occasione del patch day di giugno, Microsoft ha rilasciato un totale di cinque bollettini di sicurezza affrontando 23 differenti vulnerabilità, quattro delle quali influenzano le versioni client e server del sistema operativo Windows, mentre una interessa Microsoft Office. Un bollettino ha ricevuto il punteggio massimo di elevata criticità, mentre i restanti quattro sono classificati come "importanti". Questo non significa che tutte le versioni di Windows o di Office sono ugualmente colpiti da tali vulnerabilità. Il bollettino di grado critico riguarda un rischio di esecuzione di codice remoto nel browser Internet Explorer dalla versione 6 alla versione 10. Di seguito i bollettini sulla sicurezza di aprile in ordine di gravità.

Mega Patch Day Microsoft chiude difetti critici in IE e risolve 57 vulnerabilità

Come annunciato nella notifica preventiva di sicurezza, Microsoft ha rilasciato 12 aggiornamenti in occasione del secondo Patch Day dell'anno, che risolvono un numero quasi-record di 57 vulnerabilità, avvicinandosi al record di 64 difetti patchati nel mese di aprile 2011. Dei dodici aggiornamenti di sicurezza cinque sono contrassegnati nel livello di gravità come "critici" e sette "importanti". La scorsa settimana, Oracle accelerato il rilascio del suo aggiornamento per la protezione regolarmente programmata, inizialmente previsto per il 19 febbraio. Anche Adobe ha rilasciato un importante aggiornamento per Flash Player per risolvere due vulnerabilità. Di seguito i bollettini sulla sicurezza di febbraio in ordine di gravità.

Microsoft Patch Day di dicembre: 7 aggiornamenti, 5 critici e 2 importanti

In occasione dell'ultimo patch day del 2012, Microsoft ha distribuito 7 nuove correzioni di sicurezza: di queste, cinque sono indicate come "critiche" e due "importanti". Come pubblicato nella notifica preventiva di sicurezza, i 5 bollettini critici descrivono vulnerabilità sfruttabili per attacchi da remoto e includono tra l'altro il nuovo sistema operativo Windows 8, la suite Office ed il browser Internet Explorer 10. I 2 bollettini "importanti" sono classificati nelle categorie Remote Code Execution e Security Feature Bypass e riguardano entrambi il sistema operativo Windows. Di seguito i bollettini sulla sicurezza di dicembre in ordine di gravità.

Consistente Patch day Microsoft di Settembre 2010

Anche il Patch Tuesday di Microsoft per il mese di settembre è piuttosto "impegnativo". Il colosso di Redmond ha infatti messo a disposizione degli utenti e degli amministratori di sistema ben 9 aggiornamenti di sicurezza per risolvere 13 vulnerabilità. Le patch riguardano Windows XP, Windows Server 2003, Windows Vista, Windows Server 2008, Windows 7 e Windows 2008 R2. Per quanto riguarda Office invece le versioni interessate sono Office XP, Office 2003 e Office 2007. Tra le vulnerabilità, ben quattro sono classificate come “critiche” e cinque “importanti“, e almeno quattro delle nove patch pubblicate renderanno necessario un riavvio del PC.

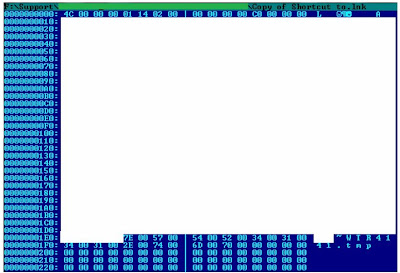

Rootkit eseguiti dai collegamenti .lnk nei sistemi Microsoft Windows

I ricercatori di VirusBlokAda, società bielorussa di sicurezza, hanno individuato da alcuni giorni una nuova, significativa minaccia all'integrità dei sistemi Windows. Dal comunicato di VirusBlokAda e successivo approfondimento emerge una nuova debolezza scoperta nei sistemi Windows che può essere sfruttata per compromettere un PC in modo quasi del tutto automatico. In sostanza vi sono in circolazione due malware, Trojan-Spy.0485 e Malware-Cryptor.Win32.Inject.gen.2, che fanno leva su un nuovo difetto nella gestione dei collegamenti di Windows (file con estensione .lnk) per eseguirsi automaticamente non appena la vittima apre la cartella nella quale i programmi sono memorizzati.

La vulnerabilità è sfruttata da chiavetta USB per lanciare i software malevoli in maniera pressochè automatica non appena il dispositivo venisse collegato al PC della vittima, senza bisogno di impiegare il file autorun.inf. Questo fa sì che il meccanismo possa funzionare anche su Windows 7: su tale piattaforma infatti, Microsoft ha disabilitato l'esecuzione automatica dei programmi da memoria USB proprio per contrastare questo tipo di abusi. «È sufficiente aprire un dispositivo di memorizzazione USB tramite Windows Explorer o un altro file manager in grado di visualizzare icone per infettare il sistema operativo e permettere l'esecuzione del malware», ha spiegato VirusBlokAda.

I malware in esame installano due driver malevoli, mrxnet.sys e mrxcls.sys. Il primo lavora come autista-filtro del file system e il secondo da iniettore di codice maligno. Entrambi i file sono posti in %SystemRoot%\System32\drivers. Una volta "dentro", tali software agiscono come un rootkit: alterano cioè le funzioni di visualizzazione della shell per rendere del tutto invisibili i file che costituiscono i virus veri e propri. Questi vengono rilevati da VirusBlokAda come Rootkit.TmpHider e SScope.Rookit.TmpHider.2.

Il risultato è che, impiegando un PC compromesso, non sembra esservi alcuna traccia di contaminazione nella memoria USB infetta. F-Secure ritiene che questo malware sia stato progettato per lo spionaggio industriale. Tramite il Security Advisory 2286198, Microsoft ha riconosciuto formalmente l'esistenza del difetto in questione. Il problema è presente sia nelle declinazioni a 32 bit (x86), sia quelle a 64 bit (x64).

Il colosso di Redmond sostiene che, al momento, siano stati segnalati solamente un numero limitato di attacchi portati verso bersagli ben precisi. Sono afflitti dal baco tutti i sistemi operativi ancora supportati: sia Windows XP, Windows Vista e Windows 7 (comprese quelle installazioni dotate della compilazione beta di SP1) per quanto riguarda la linea workstation, sia le rispettive controparti Windows Server 2003, Windows Server 2008 e Windows Server 2008 R2. Chester Wisniewski di Sophos ha realizzato un interessante video che mostra il funzionamento dell'aggressione: il risultato è l'installazione automatica del rootkit su Windows 7.

Un aspetto curioso della vicenda è costituito dalla firma digitale con la quale sono suggellati i driver del rootkit: il certificato appartiene infatti al colosso Realtek Semiconductor Corp., la stessa azienda che produce, fra le altre, anche la maggior parte delle schede audio integrate sulle schede madri in circolazione. In attesa di chiarimenti da parte della multinazionale, la spiegazione più plausibile è che i cracker siano riusciti a sottrarre la chiave privata di Realtek portando in precedenza un attacco mirato.

VirusBlokAda ha contattato sia Microsoft, sia Realtek da alcune settimane, ma non ha ancora ottenuto una replica. È comunque altamente probabile che entrambi i colossi abbiano già avviato le relative indagini. Il procedimento, con tutta probabilità, culminerà con la pubblicazione di una patch per Windows forse già anche contestualmente all'appuntamento di sicurezza mensile del prossimo 10 agosto. Attraverso il programma antirootkit Gmer è possibile visualizzare i processi coinvolti.

In attesa di un aggiornamento che possa risolvere la situazione in profondità, la raccomandazione è quella di mantenere sempre ben aggiornato l'antivirus. Stando alle testimonianze raccolte in rete, i principali produttori hanno hanno già pubblicato definizioni aggiornate per i propri prodotti in grado di bloccare i malware segnalati da VirusBlokAda. Microsoft consiglia di disabilitare completamente la visualizzazione delle icone associate ai collegamenti. Frattanto, è consigliabile anche evitare, per quanto possibile, di collegare al sistema memorie esterne di proprietà altrui. Chi invece temesse di essere già stato compromesso, può eseguire una scansione con un programma come Malwarebytes' Antimalware: il software è infatti già in grado di identificare e rimuovere il rootkit. Link: Megalab, Softpedia, F-Secure Pdf

Iscriviti a:

Post (Atom)