I ricercatori di VirusBlokAda, società bielorussa di sicurezza, hanno individuato da alcuni giorni una nuova, significativa minaccia all'integrità dei sistemi Windows. Dal comunicato di VirusBlokAda e successivo approfondimento emerge una nuova debolezza scoperta nei sistemi Windows che può essere sfruttata per compromettere un PC in modo quasi del tutto automatico. In sostanza vi sono in circolazione due malware, Trojan-Spy.0485 e Malware-Cryptor.Win32.Inject.gen.2, che fanno leva su un nuovo difetto nella gestione dei collegamenti di Windows (file con estensione .lnk) per eseguirsi automaticamente non appena la vittima apre la cartella nella quale i programmi sono memorizzati.

La vulnerabilità è sfruttata da chiavetta USB per lanciare i software malevoli in maniera pressochè automatica non appena il dispositivo venisse collegato al PC della vittima, senza bisogno di impiegare il file autorun.inf. Questo fa sì che il meccanismo possa funzionare anche su Windows 7: su tale piattaforma infatti, Microsoft ha disabilitato l'esecuzione automatica dei programmi da memoria USB proprio per contrastare questo tipo di abusi. «È sufficiente aprire un dispositivo di memorizzazione USB tramite Windows Explorer o un altro file manager in grado di visualizzare icone per infettare il sistema operativo e permettere l'esecuzione del malware», ha spiegato VirusBlokAda.

I malware in esame installano due driver malevoli, mrxnet.sys e mrxcls.sys. Il primo lavora come autista-filtro del file system e il secondo da iniettore di codice maligno. Entrambi i file sono posti in %SystemRoot%\System32\drivers. Una volta "dentro", tali software agiscono come un rootkit: alterano cioè le funzioni di visualizzazione della shell per rendere del tutto invisibili i file che costituiscono i virus veri e propri. Questi vengono rilevati da VirusBlokAda come Rootkit.TmpHider e SScope.Rookit.TmpHider.2.

Il risultato è che, impiegando un PC compromesso, non sembra esservi alcuna traccia di contaminazione nella memoria USB infetta. F-Secure ritiene che questo malware sia stato progettato per lo spionaggio industriale. Tramite il Security Advisory 2286198, Microsoft ha riconosciuto formalmente l'esistenza del difetto in questione. Il problema è presente sia nelle declinazioni a 32 bit (x86), sia quelle a 64 bit (x64).

Il colosso di Redmond sostiene che, al momento, siano stati segnalati solamente un numero limitato di attacchi portati verso bersagli ben precisi. Sono afflitti dal baco tutti i sistemi operativi ancora supportati: sia Windows XP, Windows Vista e Windows 7 (comprese quelle installazioni dotate della compilazione beta di SP1) per quanto riguarda la linea workstation, sia le rispettive controparti Windows Server 2003, Windows Server 2008 e Windows Server 2008 R2. Chester Wisniewski di Sophos ha realizzato un interessante video che mostra il funzionamento dell'aggressione: il risultato è l'installazione automatica del rootkit su Windows 7.

Un aspetto curioso della vicenda è costituito dalla firma digitale con la quale sono suggellati i driver del rootkit: il certificato appartiene infatti al colosso Realtek Semiconductor Corp., la stessa azienda che produce, fra le altre, anche la maggior parte delle schede audio integrate sulle schede madri in circolazione. In attesa di chiarimenti da parte della multinazionale, la spiegazione più plausibile è che i cracker siano riusciti a sottrarre la chiave privata di Realtek portando in precedenza un attacco mirato.

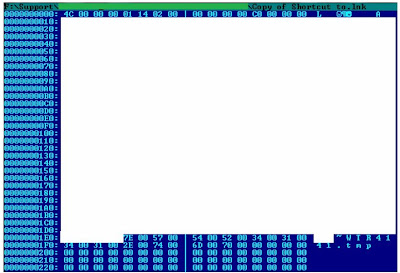

VirusBlokAda ha contattato sia Microsoft, sia Realtek da alcune settimane, ma non ha ancora ottenuto una replica. È comunque altamente probabile che entrambi i colossi abbiano già avviato le relative indagini. Il procedimento, con tutta probabilità, culminerà con la pubblicazione di una patch per Windows forse già anche contestualmente all'appuntamento di sicurezza mensile del prossimo 10 agosto. Attraverso il programma antirootkit Gmer è possibile visualizzare i processi coinvolti.

In attesa di un aggiornamento che possa risolvere la situazione in profondità, la raccomandazione è quella di mantenere sempre ben aggiornato l'antivirus. Stando alle testimonianze raccolte in rete, i principali produttori hanno hanno già pubblicato definizioni aggiornate per i propri prodotti in grado di bloccare i malware segnalati da VirusBlokAda. Microsoft consiglia di disabilitare completamente la visualizzazione delle icone associate ai collegamenti. Frattanto, è consigliabile anche evitare, per quanto possibile, di collegare al sistema memorie esterne di proprietà altrui. Chi invece temesse di essere già stato compromesso, può eseguire una scansione con un programma come Malwarebytes' Antimalware: il software è infatti già in grado di identificare e rimuovere il rootkit. Link: Megalab, Softpedia, F-Secure Pdf

Nessun commento:

Posta un commento