Sviluppatori di applicazioni senza scrupolo hanno individuato una lacuna all’interno delle policy del Play Market, riuscendo così ad addebitare agli utenti centinaia di euro. I SophosLabs hanno scoperto un elevato numero di app Android presenti sul Google Play Market che hanno come unico obiettivo quello di “spennare” gli utenti offrendo funzionalità base disponibili su applicazioni gratuite o a basso costo. Come nel caso delle app iOS per iPhone disponibili sull’App Store, gli sviluppatori di queste app approfittano di un modello di business disponibile nell’ecosistema del Play Market in cui gli utenti possono scaricare e usare un’applicazione gratuitamente per breve periodo.

Per proteggersi dalle minacce è utile informarsi sui rischi che si corrono e possedere nozioni di base sulle misure d'adottare.

Visualizzazione post con etichetta Applicazioni Android. Mostra tutti i post

Visualizzazione post con etichetta Applicazioni Android. Mostra tutti i post

Sophos, attenzione ad app Fleeceware: utenti derubati su Play Store

Sviluppatori di applicazioni senza scrupolo hanno individuato una lacuna all’interno delle policy del Play Market, riuscendo così ad addebitare agli utenti centinaia di euro. I SophosLabs hanno scoperto un elevato numero di app Android presenti sul Google Play Market che hanno come unico obiettivo quello di “spennare” gli utenti offrendo funzionalità base disponibili su applicazioni gratuite o a basso costo. Come nel caso delle app iOS per iPhone disponibili sull’App Store, gli sviluppatori di queste app approfittano di un modello di business disponibile nell’ecosistema del Play Market in cui gli utenti possono scaricare e usare un’applicazione gratuitamente per breve periodo.

Bullismo, Save the Children: il 72% degli adolescenti teme quello virtuale

Secondo la ricerca “I ragazzi e il cyber bullismo” realizzata da Ipsos per Save the Children, i social network sono la modalità d’attacco preferita dal cyber bullo (61%), che di solito colpisce la vittima attraverso la diffusione di foto e immagini denigratorie (59%) o tramite la creazione di gruppi “contro” (57%). Giovani sempre più connessi, sempre più prepotenti: 4 minori su 10 testimoni di atti di bullismo online verso coetanei, percepiti “diversi” per aspetto fisico (67%) per orientamento sessuale (56%) o perché stranieri (43%). Madri “sentinelle digitali”: 46 su 100 conoscono la password del profilo del figlio, nota al 36% dei papà.

Neologismo che ha faticato poco ad entrare nel linguaggio quotidiano, il “cyber bullismo” è cresciuto nella fertilità di un non-luogo fuori dalla portata e dal controllo dei ragazzi. Azzerate le distanze grazie alla tecnologia, i 2/3 dei minori italiani riconoscono nel cyber bullismo la principale minaccia che aleggia sui banchi di scuola, nella propria cameretta, nel campo di calcio, di giorno come di notte. E percepiscono, soprattutto le ragazze, alcuni degli ultimi tragici fatti di cronaca molto (33%) o abbastanza (48%) connessi al fenomeno.

Per tanti di loro, il cyber bullismo arriva a compromettere il rendimento scolastico (38%, che sale al 43% nel nord-ovest) erode la volontà di aggregazione della vittima (65%, con picchi del 70% nelle ragazzine tra i 12 e i 14 anni e al centro), e nei peggiori dei casi può comportare serie conseguenze psicologiche come la depressione (57%, percentuale che sale al 63% nelle ragazze tra i 15 e i 17 anni, mentre si abbassa al 51% nel nord-est). Più pericoloso tra le minacce tangibili della nostra era per il 72% dei ragazzi intervistati (percentuale che sale all’85% per i maschi tra i 12 e i 14 anni e al 77% nel sud e nelle isole), più della droga (55%), del pericolo di subire una molestia da un adulto (44%) o del rischio di contrarre una malattia sessualmente trasmissibile (24%).

Questi alcuni dei dati di scenario dell’indagine I ragazzi e il Cyber bullismo (1), realizzata da Ipsos per Save the Children e diffusa alla vigilia del Safer Internet Day, la giornata istituita dalla Commissione Europea per la promozione di un utilizzo sicuro e responsabile dei nuovi Media tra i più giovani. La ricerca oltre a fornire una fotografia sulle abitudini di fruizione del web da parte dei ragazzi italiani, indaga sull’inclinazione sempre più frequente tra i pre-adolescenti, ma ancor di più tra i teenager, a sperimentare attraverso l’uso delle nuove tecnologie una socialità aggressiva, denigratoria, discriminatoria e purtroppo spesso violenta.

Il bullismo: come e dove si sceglie la “vittima”

È facile attirare l’attenzione del cyber bullo se ci si veste in modo insolito, se si ha un colore della pelle diverso o finanche se si è la più graziosa della classe. Nei criteri di elezione della vittima infatti la “diversità”, nelle sue varie declinazioni, gioca un ruolo non secondario: l’aspetto estetico (67%, con picchi del 77% tra le femmine dai 12 ai 14 anni), la timidezza (67%, che sale al 71% sempre per le ragazze preadolescenti), il supposto orientamento sessuale (56% che arriva al 62 per i preadolescenti maschi), l’essere straniero (43%), l’abbigliamento non convenzionale (48%), la bellezza femminile che “spicca” nel gruppo (42%), e persino la disabilità ( 31%, che aumenta al 36% tra le femmine dai 12 ai 14) possono essere valide motivazioni per prendere di mira qualcuno.

Di minore importanza, o almeno non abbastanza per attirare l’attenzione dei bulli, sono invece considerati l’orientamento politico o religioso, causa di atti di bullismo rispettivamente per il 22 e il 20% dei ragazzi.

Se per il 67% dei ragazzi italiani si può esser puntati durante la sosta in piazzetta, nel solito locale o in altri abituali luoghi di aggregazione, per l’80% dei minori intervistati la scuola rappresenta la residenza elettiva del bullismo nella vita reale, che trova rinforzo ed eco in quella virtuale attraverso un utilizzo pressoché costante di dispositivi di ultima generazione.

Questa percentuale si innalza all’86% nei pre-adolescenti maschi.

“I ragazzi trascorrono gran parte del loro tempo tra i banchi ed è lì che sperimentano una buona fetta della loro socialità. Il ruolo della scuola è di primaria importanza per valutare ed implementare interventi mirati contro il dilagare del cyber bullismo. L’insegnante per il suo stesso ruolo deve essere un’ “antenna” pronta ad intercettare e leggere ciò che accade alle dinamiche relazionali della classe - afferma Valerio Neri, Direttore Generale di Save the Children Italia - e, come tale, parte attiva insieme alla scuola nella costruzione di strategie preventive e di contrasto al fenomeno.

I docenti però non vanno lasciati soli, il bullismo è un fenomeno complesso che spesso trae origine da un disagio profondo che riguarda il bullo e il gruppo, così come la vittima, e richiede dunque strategie in grado di cogliere e gestire questo disagio. Quindi, uscire da un’ottica di emergenza legata al singolo caso ed entrare in un’ottica di interventi strutturali a lungo termine è la strada da percorrere”.

Come si attacca la vittima?

Diverse sono le modalità che i ragazzi raccontano di poter mettere in atto una volta individuata la vittima: si rubano e-mail, profili, o messaggi privati per poi renderli pubblici (48%), si inviano sms/mms/e-mail aggressivi e minacciosi ( 52%, lo fanno soprattutto le femmine preadolescenti, la cui percentuale raggiunge il 61%), vengono appositamente creati gruppi “contro” su un social network per prendere di mira qualcuno (57%), o ancora vengono diffuse foto e immagini denigratorie o intime senza il consenso della vittima (59%, con picchi del 68% nel nord est), o notizie false sull’interessato via sms/mms/mail (58%). La modalità d’attacco preferita dai giovani cyberbulli è la persecuzione della vittima attraverso il suo profilo su un social network (61%).

Come sono percepiti “vittima” e carnefice” dai loro coetanei?

In larghissima maggioranza, i ragazzi esprimono “solidarietà” alla persona perseguitata e secondo l’88% il malcapitato non se lo meritava veramente. Gli “innocentisti” hanno chiaro il quadro della classica dinamica di branco (per il 70% degli intervistati, uno comincia e gli altri gli vanno dietro), così come della fragilità del persecutore (per il 58% attaccare fa sentire più forti, il 42% afferma che chi attacca ha problemi suoi, il 41% asserisce che attaccare aiuta a mantenere la leadership - vera o supposta - mentre infine per il 38% chi attacca lo fa soprattutto per attirare l’attenzione). Percentuali residue affermano che si diventa branco per fare una cosa diversa (18%, soprattutto maschi tra i 15 e 17 anni per i quali si arriva al 23%), o perché lo fanno tutti (18%, ma anche qui sono i maschi, stavolta preadolescenti, a toccare quota 22%), o ancora perché è divertente (17%).

Secondo i ragazzi, la connettività aggrava il fenomeno del bullismo?

Per la maggior parte dei ragazzi (pari all’83%), gli episodi di bullismo “virtuali” sono molto più dolorosi di quelli reali per chi li subisce perché non ci sarebbero limiti a quello che si può dire e fare (73%), potrebbe avvenire continuamente e in ogni ora del giorno e della notte (57%) o non finire mai (55%). Per il 50% dei ragazzi la rete rende anonimi e quindi apparentemente non perseguibili e consente di falsare i protagonisti. La pericolosità del web inoltre deriva dal fatto che chiunque può avere accesso (32%), e i contenuti o le affermazioni fatte da altri sono più facilmente strumentalizzabili (34%).

Quali le conseguenze delle azioni di cyber bullismo?

Per i ragazzi intervistati, l’isolamento è la conseguenza principale del cyber bullismo. Per il 67% degli intervistati, chi lo subisce si rifiuta di andare a scuola o fare sport, ma soprattutto è la dimensione della socialità a risentirne: il 65% afferma che le vittime non vogliono più uscire o vedere gli amici (con picchi de 70% al centro e tra le femmine dai 12 ai 14 anni), il 45% che si chiudono e non si confidano più (anche qui, per le femmine la percentuale sale al 47%).

Anche effetti più gravi, che incidono sullo stato di prostrazione psicologica della vittima, sembrano essere ben percepiti dai ragazzi: secondo il 57% degli intervistati le vittime di cyber bullismo vanno in depressione, il 44% ha la percezione che potrebbero decidere di farsi del male o anche peggio (le percentuali diventano rispettivamente del 63 e del 50% secondo le femmine dai 15 ai 17 anni).

Sono stati testimoni di atti di cyber bullismo da parte di coetanei almeno 4 ragazzi intervistati su 10, ed il 5% ne parla addirittura come di una esperienza regolare e consueta. L’elevato e costante tasso di innovazione tecnologica lascia presupporre che in futuro la componente adulta del Paese si troverà sempre più di frequente a dover gestire questioni delicate e complesse per garantire la tutela dei minori online.

“I nativi digitali sono attori di un mondo complesso che scuola e famiglia non possono affrontare da soli, hanno bisogno del sostegno delle istituzioni e di tutte le parti coinvolte nella sfera virtuale dei più giovani - prosegue Valerio Neri - Nel 2007, furono istituiti gli Osservatori Regionali sul bullismo che garantivano una rilevazione e un monitoraggio costante del fenomeno, nonché il supporto agli interventi riparativi promuovendo strategie multidisciplinari. La costituzione degli Osservatori prevedeva una valutazione anche in itinere del loro operato. È stata fatta? E se si, quali sono le conclusioni sulla loro efficacia? In caso contrario, prima di rispondere sull’onda dell’emotività determinata dalla sempre maggiore frequenza degli episodi, sarebbe forse opportuno verificare quello che è stato già fatto, per non partire ogni volta da zero e per promuovere le modifiche necessarie a rendere gli interventi più efficaci”.

Dall’indagine emerge chiaramente il ruolo dell’adulto in generale. Infatti i ragazzi trovano perlopiù conforto nella sfera familiare, con la quale il 71% dichiara di vivere relazioni sostanzialmente positive e rasserenanti, facendone il luogo primario della ricerca della soluzione al problema. Forte comunque la spinta all’apertura nella ricerca della soluzione (per il 77% bisogna parlare con un genitore, o con gli insegnanti per il 53%, il 29% suggerisce di chiudere il profilo o sospendere la sim, il 25% dice che occorre segnalare l’abuso online, il 23% suggerisce di cambiare frequentazioni).

Quando si chiede ai ragazzi quali contromisure adottare per arginare il fenomeno, la maggior parte suggerisce attività di informazione, sensibilizzazione e prevenzione che prevedano il coinvolgimento ad ampio raggio di scuola, istituzioni, aziende e degli stessi genitori. Infatti nonostante più della metà delle mamme condivida foto, video e informazioni con i figli attraverso i social network e ne conoscano le credenziali d’accesso per monitorare la loro dimensione virtuale, il 41% dei ragazzi invoca maggiore vigilanza da parte dei genitori, ed è consapevole del ruolo e delle responsabilità in capo ai gestori delle piattaforme social in primis, cui si appella il 41% dei minori per l’adozione di contromisure, insieme ad un 24% che chiede l’intervento dei gestori telefonici.

“I numeri contano più delle percentuali. Se è vero infatti che i minori costituiscono solo una parte in termini percentuali del bacino di utenza telefonica e informatizzata, il loro numero assoluto è comunque molto significativo, pertanto i gestori non possono sottrarsi alla responsabilità di gestire la loro presenza, sia in termini di contenuti a disposizione sia in termini di monitoraggio di ciò che avviene - conclude Valerio Neri - Bisogna mettere a disposizione dei ragazzi sistemi semplici e diretti che permettano loro di segnalare situazioni a rischio o addirittura di pericolo. Unendo le forze di aziende, istituzioni scolastiche e governative, e contando sul ruolo chiave della famiglia, si può lavorare assieme con l’obiettivo di sviluppare nei ragazzi e nelle ragazze le competenze emotive necessarie per costruire relazioni significative con gli altri”.

L’importanza del lavorare insieme fra le realtà interessate è testimoniata dal lavoro che Save the Children porta avanti in seno al Comitato per la Promozione e la Tutela dei Diritti online dei minori, che l’anno scorso in occasione del Safer Internet Day ha presentato alla Camera dei Deputati la sua agenda strategica.

L’Organizzazione inoltre promuove numerose attività per sensibilizzare i più giovani su un utilizzo corretto e consapevole dei new media. Per trattare un tema delicato come il cyber bullismo, l’Organizzazione ha sviluppato una serie di strumenti per parlare ai ragazzi con il linguaggio e il tono proprio della loro età, tra cui un cartoon sul fenomeno, disponibile anche in una applicazione per Apple e Android che stimola i ragazzi a riflettere sul tema.

Il cartoon racconta le disavventure di Gaetano, un ragazzino preso di mira da propri coetanei cyber bulli, e attraverso i consigli di un coach virtuale sensibilizza i ragazzi sui comportamenti virtuosi da adottare, come singoli e come membri di un gruppo, e sulle conseguenze di ogni loro azione. Inoltre è stato realizzato un manuale per insegnanti per guidarli nell’utilizzo di questi strumenti di sensibilizzazione.

Il cartoon e il manuale sono disponibili sul sito Sicuri in rete. L' App è disponibile per Android http://bit.ly/XTvNhf. La ricerca I Ragazzi e il cyber bullismo è scaricabile dal sito Save th Children. Sono disponibili interviste a ragazzi e docenti e un b-roll con immagini di minori, scuola e internet.

Il cartoon e il manuale sono disponibili sul sito Sicuri in rete. L' App è disponibile per Android http://bit.ly/XTvNhf. La ricerca I Ragazzi e il cyber bullismo è scaricabile dal sito Save th Children. Sono disponibili interviste a ragazzi e docenti e un b-roll con immagini di minori, scuola e internet.

NOTE:

1) La ricerca è stata realizzata da Ipsos attraverso 810 interviste con questionari compilati online con metodologia CAWI (Computer Assisted Web Interviewing) a ragazzi di età compresa fra 12 e 17 anni, nel periodo che va dal 20 al 26 gennaio 2013.

GFI Labs: utenti LinkedIn, PayPal e Amazon colpiti da spam il mese scorso

GFI Software ™ ha pubblicato il suo VIPRE ® report di dicembre 2012, una raccolta dei 10 più diffusi rilevamenti delle minacce incontrate il mese scorso. Nel mese di dicembre, i ricercatori delle minacce GFI hanno trovato una manciata di false app Google Play ™ nei mercati di hosting Trojan mobile, nonché un certo numero di campagne e-mail di spam che propongono messaggi da Amazon ®, PayPal ™ e LinkedIn ®.

"I cybercriminali spesso fanno lo sforzo di creare siti web fasulli ed e-mail di spam che appaiono autentici, al fine di aumentare le possibilità di catturare utenti di sorpresa e infettare i loro PC", ha dichiarato Christopher Boyd, senior threat researcher di GFI Software. "Nel corso dell'ultimo anno, abbiamo visto i criminali informatici migliorare la loro capacità di fabbricare siti ancora più convincenti che predano gli utenti che si precipitano a fornire informazioni personali o installare applicazioni senza completamente indagare la legittimità della fonte. Gli utenti dovrebbero essere molto attenti in ogni situazione, prendendo il tempo di guardare gli URL e manualmente la navigazione verso i siti che si desidera visitare".

Gli utenti Android ™ alla ricerca di driver di Windows per i loro smartphone su Yahoo! hanno incontrato vari tipi di infezioni dllo stesso URL maligno lo scorso mese, a seconda del tipo di dispositivo che viene utilizzato per condurre la loro ricerca. Gli utenti che navigavano da un PC hanno avviato un download automatico di un cavallo di Troia, quando hanno cliccato sul link maligno, mentre gli utenti alla ricerca di un dispositivo Android sono stati reindirizzati a un certo numero di siti web infetti pieni di falsi risultati di ricerca.

Questi risultati portano ai mercati di false Google Play app che ospitano due tipi di Trojan Android, simili a quelli del Boxer Trojan, che hanno dirottato il telefono della vittima e inviato messaggi SMS a numeri premium. Gli utenti di LinkedIn sono stati vittime di una campagna di e-mail spam che ha inviato messaggi che indicano che un altro membro ha chiesto di collegarsi sul popolare sito di social networking. Gli utenti che hanno fatto clic sul link per accettare l'invito sono stati inviati a uno dei tanti siti web compromessi contenenti codice Blackhole Exploit Kit che li ha reindirizzati a un sito che ospita il Trojan Cridex.

I clienti di Amazon sono stati anche vittime di una campagna simile che ha inviato e-mail travestite da conferme d'ordine, ricevute, o conferme di ordine Kindle ™ e-book. Il mese scorso, lo stesso Trojan ha contagiato anche i sistemi di vittime di spam che hanno ricevuto e-mail di PayPal fraudolente in modo falso, sostenendo che il loro pagamento di considerevoli dimensioni era stato elaborato per un aggiornamento del sistema operativo Windows ® 8.

I link contenuti nella e-mail hanno portato a siti con exploit Blackhole che servono Cridex. Tutte le truffe di cui sopra predano gli utenti sulla convinzione che stavano visitando siti autentici e necessaria l'attiva partecipazione da parte delle vittime che avevano bisogno di cliccare su link pericolosi all'interno delle email di spam. Ognuno avrebbe potuto evitata semplicemente verificando che gli indirizzi email utilizzati dai mittenti e gli URL a cui ogni link indirizzava sono stati associati con i siti web di fiducia e organizzazioni.

Top 10 delle minacce di dicembre

Individuazioni GFI delle minacce top 10 del rilevamento che è stato compilato a partire dai dati di scansione raccolti da decine di migliaia di clienti VIPRE Antivirus che fanno parte di GFI ThreatNet ™ sistema automatico di rilevamento delle minacce. ThreatNet statistiche hanno rivelato che adware hanno dominato il mese, prendendo quattro dei primi 10 posti.

Informazioni su GFI Labs

GFI Labs è specializzata nella scoperta e analisi delle vulnerabilità e malware pericolosi. Il team di specialisti di sicurezza dedicati studia attivamente nuove epidemie di malware, la creazione di nuove definizioni delle minacce su una base costante per prodotti VIPRE antivirus home e business.

Informazioni su GFI

GFI Software fornisce la sicurezza web e mail, archiviazione e software fax, networking e la sicurezza e ha ospitato soluzioni IT per aziende e piccole medie imprese (PMI) con una vasta comunità di partner globali. I prodotti GFI sono disponibili sia come soluzioni on-premise, nel cloud o come un ibrido di entrambi i modelli di delivery. Con premiata tecnologia, una strategia di prezzi competitivi, e una forte attenzione alle esigenze specifiche delle piccole e medie aziende, GFI soddisfa le esigenze IT delle organizzazioni su scala globale.

La società ha uffici negli Stati Uniti, Regno Unito, Austria, Australia, Malta, Hong Kong, Filippine e Romania, che insieme supportare centinaia di migliaia di installazioni in tutto il mondo. GFI è orientata alla collaborazione con migliaia di partner in tutto il mondo ed è anche un Microsoft Gold Partner ISV.

Disclaimer: Tutti i nomi di prodotti e aziende qui menzionati possono essere marchi commerciali dei rispettivi possessori. Per quanto ci è dato conoscere, al momento della pubblicazione di questo documento tutti i dettagli sono corretti; le presenti informazioni sono tuttavia soggette a modifica senza preavviso.

Fonte: GFI Software

McAfee: attenti alle truffe informatiche di Natale, ecco le 12 più diffuse

McAfee, la principale azienda focalizzata sulle tecnologie di sicurezza, ha rilasciato oggi i risultati dello studio sullo shopping natalizio del 2012 (2012 Holiday Shopping Study). Lo studio, condotto online da Harris Interactive ha coinvolto oltre 2.300 adulti americani, con l’obiettivo di analizzare le abitudini e i comportamenti online degli americani, tra cui i molti che hanno indicato che faranno gli acquisti per le feste prevalentemente su Internet e da dispositivi mobili. Insieme a questi risultati, McAfee annuncia anche le 12 Truffe di Natale che i criminali intendono utilizzare per approfittare delle prossime ondate di acquisti on-line da oggi all’arrivo delle Feste.

Sono già tantissimi gli americani abituati a fare shopping on-line, e lo faranno in massa, ma la novità è che saranno affiancati da un gran numero di chi utilizzerà i telefoni cellulari per qualcosa di più delle proprie attività quotidiane.

• Il 70% degli intervistati prevede di fare online gli acquisti per le feste mentre un sorprendente 24% (1 su 4) di questi prevede di utilizzare i dispositivi mobili, e, seppure consapevole dei rischi, è disposto a rilasciare le proprie informazioni personali, se può ricevere in cambio qualcosa.

• Infatti, nonostante l'87% di chi ha uno smartphone o un tablet sia un pò preoccupato del furto di dati personali durante l'utilizzo di un'applicazione, quasi nove su dieci è disposto a fornire dati personali a fronte di uno sconto o un’offerta interessante.

• Il 70% degli intervistati prevede di fare online gli acquisti per le feste mentre un sorprendente 24% (1 su 4) di questi prevede di utilizzare i dispositivi mobili, e, seppure consapevole dei rischi, è disposto a rilasciare le proprie informazioni personali, se può ricevere in cambio qualcosa.

• Infatti, nonostante l'87% di chi ha uno smartphone o un tablet sia un pò preoccupato del furto di dati personali durante l'utilizzo di un'applicazione, quasi nove su dieci è disposto a fornire dati personali a fronte di uno sconto o un’offerta interessante.

Tra gli americani che prevedono di usare smartphone o tablet per l'acquisto dei regali di Natale, oltre la metà (54%) prevede di utilizzare anche applicazioni per lo shopping o bancarie durante questo periodo: per questo motivo i dispositivi mobili sono ormai irresistibili agli occhi dei criminali informatici che stanno prendendo di mira gli utenti mobili con applicazioni dannose.

• Tre possessori di tablet o smartphone su dieci (28%) hanno ammesso di non prestare attenzione per nulla alle autorizzazioni richieste dalle app in fase di installazione e solo il 36% di farlo solo saltuariamente; i criminali informatici sono pronti ad approfittarne.

• Tre possessori di tablet o smartphone su dieci (28%) hanno ammesso di non prestare attenzione per nulla alle autorizzazioni richieste dalle app in fase di installazione e solo il 36% di farlo solo saltuariamente; i criminali informatici sono pronti ad approfittarne.

Questo è il periodo dell'anno in cui tutti trascorrono più tempo online - anche per acquistare regali. L’88% degli americani che ha intenzione di effettuare acquisti on-line durante le feste 2012 lo farà con un personal computer, e il 34% con un tablet (21%) o uno smartphone (19%). Ma quasi la metà (48%) degli americani preferirà fare acquisti online durante Cyber Monday (45% utilizzando un computer, il 10% un dispositivo mobile), per tutti sono pronte le insidie delle "12 truffe di Natale", la dozzina di truffe online più pericolose in questa stagione che ci avvicina alle festività, annunciate oggi da McAfee.

1) Truffe social - Molti di noi usano siti di social media per restare collegati con la famiglia, gli amici e i colleghi di lavoro durante le vacanze, e i criminali informatici sanno che questo è un buon posto per prenderci alla sprovvista perché siamo “tutti amici”. Ecco alcuni modi in cui i criminali utilizzano questi canali per rubare denaro, identità o altre informazioni personali:

• I truffatori utilizzano canali come Facebook e Twitter, proprio come le e-mail o i siti web per truffare i consumatori durante le vacanze. Bisogna fare attenzione quando si fa clic su “Mi piace” per partecipare a concorsi, accettare annunci e offerte speciali anche se arrivano dai propri "amici" con l’invito a comprare i più ambiti gadget dell’anno (come il nuovo iPad Mini), sconti esclusivi nei negozi della zona, annunci di lavoro per le festività: anche gli account dei nostri amici potrebbero essere stati compromessi e inviare messaggi di truffa alla propria rubrica degli "amici".

• Pubblicità su Twitter e sconti speciali per i regali più popolari sono particolarmente diffusi la settimana del Black Friday e del Cyber Monday, e nascosti dietro le url brevi, molti di questi potrebbero facilmente essere dannosi. I criminali sono sempre scaltri e abili nel creare annunci che sembrano autentici e offerte che indirizzano gli utenti a siti web che sembrano veri. Con la promessa di usufruire di offerte o di partecipare a concorsi, chiedono loro informazioni personali come il numero della carta di credito, l’indirizzo email, il numero di telefono o l'indirizzo di casa.

2) Applicazioni mobili dannose - da utenti di smartphone siamo letteralmente “malati “ per le app, con oltre 25 miliardi di applicazioni per i soli dispositivi Android scaricate! Ma, parallelamente a questa crescita di popolarità, è aumentata anche la probabilità di scaricare un'applicazione dannosa progettata per rubare le informazioni personali o anche inviare messaggi di testo a nostra insaputa.

• Quindi, se scartate un nuovo smartphone in questa stagione di festa, assicurartevi di scaricare solo le applicazioni da app store ufficiali e controllare le recensioni di altri utenti, nonché le politiche di autorizzazione della app, prima di scaricare. Software, come McAfee Mobile Security, può anche aiutare a proteggere contro le applicazioni pericolose.

3) Viaggi truffa - Prima di prenotare un volo o un hotel per tornare a casa per vedere i propri cari per le feste, tenere a mente che i truffatori cercano di prenderci per la gola con offerte troppo belle per essere vere. Pagine web di agenzie viaggi contraffatte, con belle immagini e prezzi stracciati vengono utilizzati per raccogliere i dati finanziari dei malcapitati.

4) Spam / Phishing a tema natalizio – Sono già in viaggio molte di queste e-mail di spam che tra breve assumeranno i colori delle feste. Rolex e farmaci possono essere pubblicizzati come "regalo perfetto" per qualcuno di speciale.

5) iPhone 5, iPad Mini e altre truffe legate ai regali di Natale - Lo stesso alone di eccitazione che circonda i nuovissimi iPhone 5 o iPad Mini di Apple è proprio quello che accompagna i criminali informatici quando stendono le loro trappole. Si parlerà di questi regali più ambiti in link pericolosi, concorsi fasulli (per esempio: "iPad Free") e in e-mail di phishing per attirare l'attenzione degli utenti e spingerli a rivelare informazioni personali o cliccare su un link pericoloso che potrebbe scaricare malware sul computer.

6) Skype Message Scare - Persone in tutto il mondo utilizzano Skype per connettersi con i propri cari proprio durante le feste, ma dovrebbero essere a conoscenza di una nuova truffa indirizzata a Skype che tenta di infettare il loro PC e trattiene i propri file a scopo di estorsione.

7) Gift card fasulle - Non proprio per generosità, i cybercriminali offrono carte regalo fasulle con scopi differenti. E’ bene diffidare dall’acquisto di carte regalo da parte di terzi; cosa succederebbe se fosse proprio la suocera a mettere sotto l’albero una gift card fasulla!

8) SMiShing a tema festivo - Lo "SMiSishing" è il phishing via SMS. Proprio come con il phishing per e-mail, il truffatore cerca di indurre l'utente a rivelare informazioni o a fare qualche cosa che normalmente non farebbe, fingendo di essere un’azienda legittima.

9) Falsi siti di e-commerce - I siti di e-commerce contraffatti così bene da sembrare veri, cercano di indurre l'utente a digitare il numero di carta di credito e altre informazioni personali, spesso attraverso la promozione di offerte speciali. Ma, dopo aver ottenuto i soldi e le informazioni degli utenti, la merce non arriva e le informazioni personali sono in pericolo.

10) Falsa beneficenza - Questa è una delle truffe più diffuse di ogni periodo natalizio. Quando apriamo i nostri cuori e i nostri portafogli, i cattivi sperano di fare il loro ingresso con e-mail di spam che pubblicizzano false raccolte di beneficenza.

11) Cartoline elettroniche pericolose - Le E-Card sono un modo per inviare un ringraziamento rapido o gli auguri per le feste, ma alcune sono dannose e possono contenere spyware o virus che si scaricano sul computer una volta fatto clic sul link per vedere la carolina.

12) Falsi siti di annunci-online - I siti di annunci possono essere un ottimo posto per cercare regali per gli amici e lavori part-time per le vacanze, ma attenzione alle offerte fasulle che richiedono troppe informazioni personali o l’invio di denaro tramite Western Union: è molto probabile che siano truffe.

Secondo uno studio effettuato a livello globale e commissionato da MSI International e McAfee, gli utenti hanno assegnato un valore medio di 37.438 dollari ai propri "beni digitali" conservati su più dispositivi, cifra che in Italia si assesta sui 43.000 dollari (circa 31.000 euro), ma più di un terzo non li protegge per nulla.

"Utilizzare più dispositivi offre ai malintenzionati più modi per accedere alle nostre “risorse digitali", come informazioni personali e file, soprattutto se i dispositivi sono poco protetti", ha dichiarato Paula Greve, direttore di McAfee Labs. "Uno dei modi migliori per proteggersi è conoscere i trucchi dei criminali, in modo da poterli evitare. Oltre a ciò bisognerebbe avere gli ultimi aggiornamenti delle applicazioni sui propri dispositivi, per poter fare acquisti on-line o altre esperienze in modo sicuro. Non vogliamo che gli utenti siano ossessionati dalle truffe delle vacanze passate, presenti e future - non possono permettersi di lasciare la porta aperta ai “grinch-informatici” nel periodo che ci avvicina alle feste natalizie".

"Per i milioni di consumatori che hanno intenzione di fare acquisti online durante le feste di quest’anno per approfittare delle offerte migliori, programmare viaggi e aggiornare i propri social media, è importante che possano usufruire di tali strumenti in modo sicuro, controllando la loro protezione di sicurezza sui propri computer e dispositivi mobili,” ha aggiunto Gary Davis, vice president McAfee Global Consumer Marketing. "Per mantenere le loro informazioni personali e finanziarie protette, è anche importante diffidare di offerte troppo belle per essere vere, non cliccare sui link o allegati inviati da persone che non conoscono o e-mail di aziende o siti che sembrano sospetti, e collegarsi direttamente a siti web digitando il nome nella barra degli indirizzi". Fonte: Prima Pagina

• I truffatori utilizzano canali come Facebook e Twitter, proprio come le e-mail o i siti web per truffare i consumatori durante le vacanze. Bisogna fare attenzione quando si fa clic su “Mi piace” per partecipare a concorsi, accettare annunci e offerte speciali anche se arrivano dai propri "amici" con l’invito a comprare i più ambiti gadget dell’anno (come il nuovo iPad Mini), sconti esclusivi nei negozi della zona, annunci di lavoro per le festività: anche gli account dei nostri amici potrebbero essere stati compromessi e inviare messaggi di truffa alla propria rubrica degli "amici".

• Pubblicità su Twitter e sconti speciali per i regali più popolari sono particolarmente diffusi la settimana del Black Friday e del Cyber Monday, e nascosti dietro le url brevi, molti di questi potrebbero facilmente essere dannosi. I criminali sono sempre scaltri e abili nel creare annunci che sembrano autentici e offerte che indirizzano gli utenti a siti web che sembrano veri. Con la promessa di usufruire di offerte o di partecipare a concorsi, chiedono loro informazioni personali come il numero della carta di credito, l’indirizzo email, il numero di telefono o l'indirizzo di casa.

2) Applicazioni mobili dannose - da utenti di smartphone siamo letteralmente “malati “ per le app, con oltre 25 miliardi di applicazioni per i soli dispositivi Android scaricate! Ma, parallelamente a questa crescita di popolarità, è aumentata anche la probabilità di scaricare un'applicazione dannosa progettata per rubare le informazioni personali o anche inviare messaggi di testo a nostra insaputa.

• Quindi, se scartate un nuovo smartphone in questa stagione di festa, assicurartevi di scaricare solo le applicazioni da app store ufficiali e controllare le recensioni di altri utenti, nonché le politiche di autorizzazione della app, prima di scaricare. Software, come McAfee Mobile Security, può anche aiutare a proteggere contro le applicazioni pericolose.

3) Viaggi truffa - Prima di prenotare un volo o un hotel per tornare a casa per vedere i propri cari per le feste, tenere a mente che i truffatori cercano di prenderci per la gola con offerte troppo belle per essere vere. Pagine web di agenzie viaggi contraffatte, con belle immagini e prezzi stracciati vengono utilizzati per raccogliere i dati finanziari dei malcapitati.

4) Spam / Phishing a tema natalizio – Sono già in viaggio molte di queste e-mail di spam che tra breve assumeranno i colori delle feste. Rolex e farmaci possono essere pubblicizzati come "regalo perfetto" per qualcuno di speciale.

5) iPhone 5, iPad Mini e altre truffe legate ai regali di Natale - Lo stesso alone di eccitazione che circonda i nuovissimi iPhone 5 o iPad Mini di Apple è proprio quello che accompagna i criminali informatici quando stendono le loro trappole. Si parlerà di questi regali più ambiti in link pericolosi, concorsi fasulli (per esempio: "iPad Free") e in e-mail di phishing per attirare l'attenzione degli utenti e spingerli a rivelare informazioni personali o cliccare su un link pericoloso che potrebbe scaricare malware sul computer.

6) Skype Message Scare - Persone in tutto il mondo utilizzano Skype per connettersi con i propri cari proprio durante le feste, ma dovrebbero essere a conoscenza di una nuova truffa indirizzata a Skype che tenta di infettare il loro PC e trattiene i propri file a scopo di estorsione.

7) Gift card fasulle - Non proprio per generosità, i cybercriminali offrono carte regalo fasulle con scopi differenti. E’ bene diffidare dall’acquisto di carte regalo da parte di terzi; cosa succederebbe se fosse proprio la suocera a mettere sotto l’albero una gift card fasulla!

8) SMiShing a tema festivo - Lo "SMiSishing" è il phishing via SMS. Proprio come con il phishing per e-mail, il truffatore cerca di indurre l'utente a rivelare informazioni o a fare qualche cosa che normalmente non farebbe, fingendo di essere un’azienda legittima.

9) Falsi siti di e-commerce - I siti di e-commerce contraffatti così bene da sembrare veri, cercano di indurre l'utente a digitare il numero di carta di credito e altre informazioni personali, spesso attraverso la promozione di offerte speciali. Ma, dopo aver ottenuto i soldi e le informazioni degli utenti, la merce non arriva e le informazioni personali sono in pericolo.

10) Falsa beneficenza - Questa è una delle truffe più diffuse di ogni periodo natalizio. Quando apriamo i nostri cuori e i nostri portafogli, i cattivi sperano di fare il loro ingresso con e-mail di spam che pubblicizzano false raccolte di beneficenza.

11) Cartoline elettroniche pericolose - Le E-Card sono un modo per inviare un ringraziamento rapido o gli auguri per le feste, ma alcune sono dannose e possono contenere spyware o virus che si scaricano sul computer una volta fatto clic sul link per vedere la carolina.

12) Falsi siti di annunci-online - I siti di annunci possono essere un ottimo posto per cercare regali per gli amici e lavori part-time per le vacanze, ma attenzione alle offerte fasulle che richiedono troppe informazioni personali o l’invio di denaro tramite Western Union: è molto probabile che siano truffe.

Secondo uno studio effettuato a livello globale e commissionato da MSI International e McAfee, gli utenti hanno assegnato un valore medio di 37.438 dollari ai propri "beni digitali" conservati su più dispositivi, cifra che in Italia si assesta sui 43.000 dollari (circa 31.000 euro), ma più di un terzo non li protegge per nulla.

"Utilizzare più dispositivi offre ai malintenzionati più modi per accedere alle nostre “risorse digitali", come informazioni personali e file, soprattutto se i dispositivi sono poco protetti", ha dichiarato Paula Greve, direttore di McAfee Labs. "Uno dei modi migliori per proteggersi è conoscere i trucchi dei criminali, in modo da poterli evitare. Oltre a ciò bisognerebbe avere gli ultimi aggiornamenti delle applicazioni sui propri dispositivi, per poter fare acquisti on-line o altre esperienze in modo sicuro. Non vogliamo che gli utenti siano ossessionati dalle truffe delle vacanze passate, presenti e future - non possono permettersi di lasciare la porta aperta ai “grinch-informatici” nel periodo che ci avvicina alle feste natalizie".

"Per i milioni di consumatori che hanno intenzione di fare acquisti online durante le feste di quest’anno per approfittare delle offerte migliori, programmare viaggi e aggiornare i propri social media, è importante che possano usufruire di tali strumenti in modo sicuro, controllando la loro protezione di sicurezza sui propri computer e dispositivi mobili,” ha aggiunto Gary Davis, vice president McAfee Global Consumer Marketing. "Per mantenere le loro informazioni personali e finanziarie protette, è anche importante diffidare di offerte troppo belle per essere vere, non cliccare sui link o allegati inviati da persone che non conoscono o e-mail di aziende o siti che sembrano sospetti, e collegarsi direttamente a siti web digitando il nome nella barra degli indirizzi". Fonte: Prima Pagina

Falla di sicurezza espone Facebook per Android e iOS a furto identità

Una nuova grave vulnerabilità di sicurezza è stata scoperta in Facebook per Android e Facebook per iOS dallo sviluppatore inglese Gareth Wright. In entrambi i casi ad essere a rischio sono le credenziali d’accesso degli utenti, le quali sono archiviate localmente in chiaro senza alcun sistema di crittografia, per cui risulta molto semplice recuperare questi dati attraverso una connessione USB o, più probabilmente, tramite applicazioni maligne.

Norton Identity Safe Beta, password manager nella nuvola di Symantec

Norton by Symantec ha rilasciato la beta pubblica di Norton ™ Identity Safe, un servizo gratuito, cloud-enabled, che permette agli utenti di memorizzare facilmente e in modo sicuro e sincronizzare dati di accesso, le password , carte di credito, e altre informazioni di tutti i moduli Web di browser e dispositivi. Disponibile per il download gratuito da IdentitySafe-beta.norton.com, beta Norton Identity Safe è stato progettato per aiutare i consumatori a risolvere la complessa sfida di mantenere la propria identità al sicuro ed a tutelare le proprie password in più siti e dispositivi. Oltre all'installazione di Identity Safe [1], il software installa Norton Safe Web, uno strumento che valuta i siti web sulla base di potenziali minacce alla sicurezza e avvisa gli utenti quando accedono a un sito non sicuro.

Mozilla Firefox 10 disponibile per download, novità e risoluzione bug

Mozilla ha rilasciato la versione 10 di Firefox disponibile sul sito di Mozilla. "Firefox 10 per Windows, Mac e Linux introduce potenti strumenti per gli sviluppatori e rende più semplici gli aggiornamenti rendendo i componenti aggiuntivi compatibili per impostazione predefinita", si legge sul sito di Mozilla Europe. Firefox 10 introduce potenti strumenti per gli sviluppatori e rende più semplici gli aggiornamenti rendendo i componenti aggiuntivi compatibili per impostazione predefinita. La nuova versione del browser di casa Mozilla integra una serie di strumenti che permettono agli sviluppatori di cambiare aspetto e funzionalità dei siti web in tempo reale. Con Page Inspector -strumento di Analisi Pagina - è possibile “sbirciare” nella struttura e nel layout di una pagina web senza dover uscire da Firefox. Ciò significa poter navigare velocemente tra gli elementi di una pagina, nonché visualizzarne la struttura HTML. Lo strumento di Analisi Stili (Style Inspector) inoltre rende più semplice modificare lo stile dei siti web. Gli sviluppatori hanno accesso veloce alle proprietà CSS e possono visualizzare o cambiarne i valori utilizzando per i propri siti direttamente Firefox.

Cosa c'è di nuovo

- Il pulsante in avanti è ora nascosto fino a quando non si torna indietro

- La maggior parte dei componenti aggiuntivi sono ora compatibili con le nuove versioni di Firefox per default

- Anti-Aliasing per WebGL è da adesso implementata (bug 615976)

- CSS3 3D Transforms sono ora supportati (bug 505115)

- Nuovo elemento per il bi-direzionale isolamento testo, insieme con il supporto proprietà CSS (bug 613149 e 662288)

- API Schermo intero consentono di creare un'applicazione web che gira a pieno schermo (vedere la pagina delle caratteristiche)

- Mozilla ha aggiunto IndexedDB API per abbinare più da vicino le specifiche

- Ispezionare lo strumento con evidenziazione dei contenuti, include nuove CSS Style Inspector

- Mac OS X - dopo aver installato l'ultima versione di Java da parte di Apple, Firefox potrebbe bloccarsi quando si chiude una scheda con un applet Java installato (bug 700835)

- Alcuni utenti potrebbero sperimentare un crash quando si spostano i segnalibri (bug 681795)

Il “blocco per gli appunti” (Scratchpad) ora utilizza il code editor Eclipse Orion per fornire evidenziazione della sintassi ed altre caratteristiche che rendono più semplice la scrittura di codice JavaScript. Firefox 10 introduce il Mozilla API Full-Screen per lo sviluppo di siti e applicazioni web a schermo intero. La nuova release del browser aggiunge inoltre supporto alle funzioni che semplificano la realizzazione di esperienze web in 3D con tecnologie open. Mozilla è stato pioniere nell’utilizzo all’interno del suo browser di WebGL, uno standard web che consente a siti ed applicazioni di realizzare grafica in 3D senza l’utilizzo di software di terze parti. Firefox ora supporta Anti-Aliasing per WebGL, uno strumento che permette di creare oggetti che si combinano tra loro e che possono essere spostati agevolmente. Inoltre supporta CSS 3D Transforms, per animare e trasformare in 3D elementi bidimensionali utilizzando HTML5, senza che siano necessari plugin di terze parti. Contestulamente è stato rilasciato Firefox per Android (note di rilascio qui). E' possibile installare l'aggiornamento dal browser (Firefox / Aiuto / Informazioni su Firefox) o dal sito ufficiale di Firefox.

G Data: telefoni Android a rischio malware, i consigli per difendersi

L’azienda tedesca fa il punto della situazione dei rischi connessi all’utilizzo di dispositivi mobili con sistema operativo Android e fornisce alcuni utili consigli. I creatori di malware sono dei veri e propri imprenditori che hanno costantemente di mira il miglior ritorno per il loro investimento. Il sistema operativo Android, combinato con il servizio Google Wallet garantisce un’alta redditività del capitale investito e si pone come la nuova frontiera dei cyber criminali. Secondo Gartner e IDC Android è il leader nel settore dei dispositivi mobili, per questo motivo è logico che i criminali online prendano di mira questa piattaforma.

La sua rapidissima ascesa si deve ad aziende come HTC, Samsung Electronics, Sony Ericsson, Motorola Mobility ed LG Electronics che hanno creduto nel progetto, sfornando uno Smartphone Android dopo l’altro, invadendo letteralmente il mercato. Il malware per Android può essere facilmente diffuso attraverso le app, fatto questo che lo rende particolarmente attrattivo. Molti problemi derivano dal fatto che le app possono essere distribuite attraverso differenti shop online e canali.

E nessuno, eccetto gli esperti di sicurezza, fa attenzione al malware contenuto in esse. La prima prova che l’Android Market fosse interessante per i cyber criminali risale a Marzo 2011 con la diffusione di DroidDream, una famiglia di malware che sfruttava un paio di falle per attaccare dispositivi Android vulnerabili. Molte applicazioni per Android furono trovate infette e per questo motivo vennero eliminate dall’Android Market.

Tutte le applicazioni erano versioni di programmi leciti che erano stato modificate con Trojan e ricostruite dagli autori di malware inserendo in esse del codice maligno. DroidDream mandava tutta una serie di informazioni ai criminali relative ai codici IMEI, IMSI o al sistema operativo e poi tentava di scaricare ulteriore software a pagamento. Per questo motivo Google intraprese una serie di azioni per rimuovere le app incriminate, senza però adottare delle misure di prevenzione. Fu così rilasciato l’“Android Market Security Tool March 2011” specificatamente studiato per contrastare DroidDream.

Dopo alcune settimane una nuova versione di DroidDream fece la sua apparizione sull’Android Market inserita in una vasta serie di applicazioni lecite e migliaia di utenti furono nuovamente infettati. Il malware fu scoperto in circa due dozzine di applicazioni che Google si preoccupò di rimuovere dal suo app store mobile. Un approccio ancora una volta reattivo, ma non proattivo. Altre 10 applicazioni sono state eliminate recentemente dall’Android Market perché secondo Google contenevano un nuovo tipo di Malware. Il worm è stato scoperto da Xuxian Jiang, un ricercatore della NC State University, ben mascherato all’interno di applicazioni perfettamente legittime. Che cosa, dunque, è possibile fare per proteggere i nostri dispositivi mobili? Ecco alcuni utili consigli:

1. Installare un software di sicurezza

Gli utenti dovrebbero installare sui propri dispositivi un software per la sicurezza dedicato come G Data Mobile Security. Un buon antivirus monitorizza le applicazioni installate, con scansione giornaliera o settimanale, programmate in base alle proprie esigenze. Per navigare e telefonare in totale sicurezza. Proteggete la vostra identità e i vostri contenuti personali riservati come messaggi, e-mail e foto da virus, programmi dannosi e altri spyware.

2. Attenzione alle app

Sebbene anche le app contenute nell’Android Market ufficiale siano state compromesse, esse sono ancora più sicure di tutte le altre che possiamo trovare in giro su Internet. È comunque meglio sempre informarsi bene leggendo le recensioni e i commenti degli altri utenti. L’Android Market, inoltre, mostra i permessi richiesti da ogni app per poter funzionare. Valutate bene se è il caso di concedere questi permessi. Software di sicurezza come G Data Mobile Security possono mostrare questi permessi anche dopo l’installazione.

3. Protezione fisica

Non lasciate mai il vostro smartphone incustodito e proteggetelo sempre con una password. Nell’eventualità di uno smarrimento o di un furto, i vostri dati non potranno essere così accessibili. Usate le funzioni di lock già implementate nei dispositivi Android, come password e codice PIN, come pure funzioni più avanzate come lo screen-lock. (Settings > Location and Security > Set up screen lock)

4. Proteggere i dati account

È di vitale importanza proteggere i dati del proprio account Gmail dal momento che esso rappresenta l’elemento centrale per l’utente di smartphone. Conoscendo questi dati è possibile installare software sul dispositivo mobile senza bisogno di un collegamento fisico, per esempio, tra telefono e computer. Grazie a questa possibilità di installazione da remoto chi ha perso il proprio smartphone, per esempio, può addirittura installare un tool in grado di geolocalizzare il proprio dispositivo. Dall’altro lato, chi avesse intenzioni criminali, potrebbe, invece, fare lo stesso per spiare i movimenti del possessore del telefono. Per questo motivo è ulteriormente consigliabile non utilizzare i dati dell’account Gmail per altri servizi come Facebook, Twitter o altre mail. Non bisogna inoltre fornire questi dati alle varie app che li richiedono.

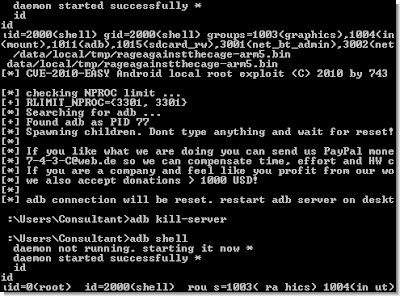

DroidDream: Google rimuove 50 applicazioni infette dall'Android Market

Più di 50 applicazioni su Google Android Market sono state scoperte essere infettate dal malware chiamato DroidDream che può compromettere i dati personali da parte di prende in consegna il dispositivo dell'utente, e sono state "sospese" dal negozio. Google ha rimosso le applicazioni dal mercato non appena è stato avvertito, ma non è chiaro se li abbia rimossi anche dai dispositivi su cui sono stati scaricati. Ben 200.000 dispositivi Android potrebbero essere stati infettati.

La rivelazione viene da Android police, un sito di notizie sul sistema operativo di Google, che le definisce come "la madre di tutti i malware Android" , notando che la sua analisi ha accertato che il malware "ruba quasi tutto il possibile:, ID modello, partner di prodotto (provider ?), lingua, nazione, e userID;. Inoltre esso ha la possibilità di scaricare altro codice. In altre parole, non c'è modo di sapere cosa l'applicazione fa dopo che è stata installata, e le possibilità sono quasi infinite".

Lookout, una società di sicurezza, nel suo blogpost elenca le 50 applicazioni risultate essere infette e dunque rubare anche i dati bancari eventualmente presenti. Dalle iniziali 21 si è però passati presto ad una cinquantina di applicazioni. Le applicazioni in esecuzione sugli smartphone Android sono diventate estremamente popolari e la sua piattaforma di distribuzione è diventata tra la più popolare e veloce al mondo.

La sua crescita è stata alimentata dal fatto che il software è concesso in licenza libera, e per gli sviluppatori non vi è alcun onere o verifiche delle applicazioni immesse in commercio - a differenza di Apple iPhone App Store, che controlla ogni app con una suite di test di idoneità prima permettere che vengano pubblicato sul suo negozio. Ciò ha portato il mercato a crescere rapidamente, ma rende anche situazioni come quella più recente - che non è il primo caso di malware presenti sul mercato - più difficili da evitare.

Il malware è stato scoperto da un utente Reddit, Lompolo, che ha notato che lo sviluppatore di una delle applicazioni malware aveva anche postato versioni pirata di applicazioni legittime, utilizzando il nome dello sviluppatore "Myournet". Ma anche i prodotti di altri due sviluppatori sono stati trovati comprendere DroidReam. Lompolo ha notato che "Myournet" aveva "preso 21 applicazioni popolari dal mercato libero, iniettato del root exploit [code] e ripubblicate". La cosa più preoccupante, il fatto che avevano visto tra 50.000 e 200.000 download in tutto in soli quattro giorni.

DroidDream contiene il codice "root" in grado di - assumere il controllo completo - del device di un utente e inviare informazioni dettagliate come il telefono IMEI (International Mobile Equipment Identity) e IMSI (International Mobile Subscriber Identity) numeri e li inviano ai server remoti. Ma come il team di Android police ha trovato, il codice può andare molto oltre e radicarsi attraverso un telefono cellulare. I dettagli di come funziona il codice radice sono disponibili qui.

Si noti che questo è un'attacco con "escalation dei privilegi" - una volta che si avvia l'applicazione utilizza il fatto che avrà i privilegi degli utenti e di saltar fuori dalla sua sandbox e radice del telefono. E 'un richiamo piuttosto brutale dato che l'apertura di Android è un punto di forza e, in momenti come questo, una debolezza - anche se una rapida azione di Google, in cui ha tirato via le applicazioni da Android Market entro soli cinque minuti dall'avviso, è piuttosto incoraggiante .

Sembra ormai probabile che la società di sicurezza inizieranno a competere per offrire prodotti antivirus e anti-malware per i dispositivi Android - che, data la sua rapida crescita, potrebbe rivelarsi una zona fertile per le loro vendite di PC. Google ha promesso l'arrivo di un tool per la scansione e la pulizia degli smartphone. Se avete scaricato una qualsiasi delle applicazioni di seguito, è necessario contattare la società telefonica.

Lista completa di applicazioni infette, pubblicata da "Myournet": • Falling Down • Super Guitar Solo • Super History Eraser • Photo Editor • Super Ringtone Maker • Super Sex Positions • Hot Sexy Video • Scacchi •下坠滚球_Falldown • • Sound Hilton Sex Screaming Girls Sexy giapponese • Caduta Dodge Ball • • Calcolatrice Scientifica Dice Roller •躲避弹球• Avanzata • Convertitore di valute App Uninstaller •几何战机_PewPew • Funny Paint • Spider Man •蜘蛛侠

Lista completa di applicazioni infette, pubblicata da "Kingmall2010": • Bowling Time • Advanced Barcode Scanner Supre • Bluetooth • Trasferimento Task Killer Pro Music Box • • Sexy Girls: Giapponese • Sexy Legs • Advanced File Manager • Magic Strobe Light •致命绝色美腿•墨水坦克Panzer Panic •裸奔先生Mr. Runner •软件强力卸载• Advanced App per SD • Super cronometro e timer • Avanzate Bussola Leveler • Migliore password sicura •掷骰子•多彩绘画

Lista completa di applicazioni infette con il nome dello sviluppatore "we20090202": • • • Finger Race Piano • Bubble Shoot • Advanced Sound Manager • Magic Hypnotic spirale Funny Face • • Daltonismo Test Tie • un Tie • Quick Notes • Basket Shot Ora • Rapido • Eliminazione di schede Omok Five in a Row • Super Sexy Suonerie •大家来找茬•桌上曲棍球•投篮高手

Iscriviti a:

Post (Atom)