In occasione del patch day di luglio, Microsoft ha rilasciato sette bollettini di sicurezza destinati alla risoluzione di alcuni difetti presenti in Windows, Internet Explorer, Windows Defender, .NET Framework, Silverlight, Visual Studio, Office e Lync. Dei sette aggiornamenti di sicurezza, sei sono classificati come "critici" mentre l'ultimo come "importante". Microsoft ha anche annunciato una nuova policy per contribuire a garantire la sicurezza delle applicazioni che sono disponibili tramite Windows Store, Windows Phone Store, Office Store e Azure Marketplace. Di seguito i bollettini sulla sicurezza di luglio in ordine di gravità.

• MS13-052 - Alcune vulnerabilità in .NET Framework e Silverlight possono consentire l'esecuzione di codice in modalità remota (2861561). Questo aggiornamento per la protezione risolve cinque vulnerabilità segnalate privatamente e due vulnerabilità divulgate pubblicamente in Microsoft.NET Framework e Microsoft Silverlight. La più grave di queste vulnerabilità può consentire l'esecuzione di codice in modalità remota se un'applicazione fidata utilizza un modello di codice particolare. Sfruttando questa vulnerabilità, un utente malintenzionato può ottenere gli stessi diritti utente dell'utente connesso.

Pertanto, gli utenti con account configurati in modo da disporre solo di diritti limitati sono esposti all'attacco in misura inferiore rispetto a quelli che operano con privilegi di amministrazione. Questo aggiornamento per la protezione è considerato di livello importante per Microsoft .NET Framework 1.0 Service Pack 3, Microsoft .NET Framework 1.1 Service Pack 1, e .NET Framework 3.5 Service Pack 1 e di livello critico per Microsoft .NET Framework 2.0 Service Pack 2, Microsoft .NET Framework 3.0 Service Pack 2, Microsoft .NET Framework 3.5, Microsoft .NET Framework 3.5.1, Microsoft .NET Framework 4, e Microsoft .NET Framework 4.5 su edizioni interessate di Microsoft Windows.

L'aggiornamento è anche considerato di livello importante per le edizioni interessate di Microsoft Silverlight 5. L'aggiornamento per la protezione risolve le vulnerabilità correggendo il modo in cui Windows gestisce i file di caratteri TrueType (TTF) appositamente predisposti e correggendo il modo in cui .NET Framework gestisce gli array multidimensionali di strutture piccole, convalida le autorizzazioni di oggetti che eseguono la riflessione, colloca gli array degli oggetti, gestisce vulnerabilità parzialmente attendibili e inizializza gli arrray di memoria. Vulnerabilità: CVE-2013-3129, CVE-2013-3131, CVE-2013-3132, CVE-2013-3133, CVE-2013-3134, CVE-2013-3171, CVE-2013-3178.

• MS13-053 - Alcune vulnerabilità nei driver in modalità kernel di Windows possono consentire l'esecuzione di codice in modalità remota (2850851). Questo aggiornamento per la protezione risolve due vulnerabilità divulgate pubblicamente e sei vulnerabilità segnalate privatamente in Microsoft Windows. La più grave di queste vulnerabilità può consentire l'esecuzione di codice in modalità remota se un utente visualizza contenuto condiviso che include file di caratteri TrueType. Sfruttando questa vulnerabilità, un utente malintenzionato può assumere il pieno controllo del sistema interessato.

Questo aggiornamento per la protezione è considerato di livello critico per tutte le versioni supportate di Microsoft Windows. L'aggiornamento per la protezione risolve queste vulnerabilità correggendo il modo in cui Windows gestisce i file di caratteri TrueType (TTF) appositamente predisposti e modificando il modo in cui Windows gestisce gli oggetti in memoria. Vulnerabilità: CVE-2013-1300, CVE-2013-1340, CVE-2013-1345, CVE-2013-3129, CVE-2013-3167, CVE-2013-3173, CVE-2013-3660.

• MS13-054 - Una vulnerabilità in GDI+ può consentire l'esecuzione di codice in modalità remota (2848295). Questo aggiornamento per la protezione risolve una vulnerabilità segnalata privatamente in Microsoft Windows, Microsoft Office, Microsoft Lync e Microsoft Visual Studio. La vulnerabilità CVE-2013-3129 può consentire l'esecuzione di codice in modalità remota se un utente visualizza contenuto condiviso che include file di caratteri TrueType.

Questo aggiornamento per la protezione è considerato di livello critico per tutte le versioni supportate di Microsoft Windows e le edizioni interessate di Microsoft Lync 2010 e Microsoft Lync 2013. L'aggiornamento per la protezione è considerato di livello importante per le versioni interessate di Microsoft Office e le edizioni supportate di Microsoft Visual Studio .NET 2003. L'aggiornamento per la protezione risolve la vulnerabilità correggendo il modo in cui Microsoft Windows e il software interessato gestiscono i file di caratteri TrueType (TTF) appositamente predisposti.

• MS13-055 - Aggiornamento cumulativo per la protezione di Internet Explorer (2846071). Questo aggiornamento per la protezione risolve diciassette vulnerabilità in Internet Explorer segnalate privatamente. Le vulnerabilità con gli effetti più gravi sulla protezione possono consentire l'esecuzione di codice in modalità remota se un utente visualizza una pagina Web appositamente predisposta in Internet Explorer. Sfruttando la più grave di tali vulnerabilità, un utente malintenzionato potrebbe acquisire gli stessi diritti utente dell'utente corrente.

Pertanto, gli utenti con account configurati in modo da disporre solo di diritti limitati sono esposti all'attacco in misura inferiore rispetto a quelli che operano con privilegi di amministrazione. Questo aggiornamento per la protezione è considerato di livello critico per Internet Explorer 6, Internet Explorer 7, Internet Explorer 8, Internet Explorer 9 e Internet Explorer 10 su client Windows e di livello moderato per Internet Explorer 6, Internet Explorer 7, Internet Explorer 8, Internet Explorer 9, e Internet Explorer 10 su server Windows.

Pertanto, gli utenti con account configurati in modo da disporre solo di diritti limitati sono esposti all'attacco in misura inferiore rispetto a quelli che operano con privilegi di amministrazione. Questo aggiornamento per la protezione è considerato di livello critico per Internet Explorer 6, Internet Explorer 7, Internet Explorer 8, Internet Explorer 9 e Internet Explorer 10 su client Windows e di livello moderato per Internet Explorer 6, Internet Explorer 7, Internet Explorer 8, Internet Explorer 9, e Internet Explorer 10 su server Windows.

L'aggiornamento per la protezione risolve le vulnerabilità modificando il modo in cui Internet Explorer gestisce gli oggetti nella memoria. Vulnerabilità: CVE-2013-3115, CVE-2013-3143, CVE-2013-3144, CVE-2013-3145, CVE-2013-3146, CVE-2013-3147, CVE-2013-3148, CVE-2013-3149, CVE-2013-3150, CVE-2013-3151, CVE-2013-3152, CVE-2013-3153, CVE-2013-3161, CVE-2013-3162, CVE-2013-3163, CVE-2013-3164, CVE-2013-3166.

|

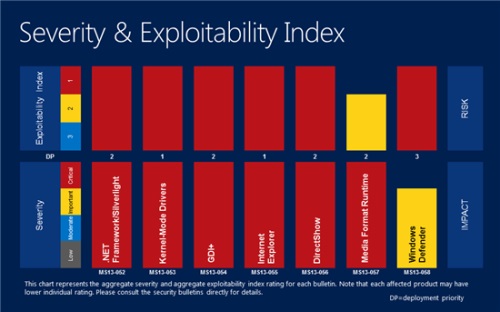

| Aggregato di rischio e indice sfruttabilità |

• MS13-056 - Una vulnerabilità in Microsoft DirectShow può consentire l'esecuzione di codice in modalità remota (2845187). Questo aggiornamento per la protezione risolve una vulnerabilità di Microsoft Windows che è stata segnalata privatamente. La vulnerabilità CVE-2013-3174 potrebbe consentire l'esecuzione di codice in modalità remota se un utente apre un file di immagine appositamente predisposto. Sfruttando questa vulnerabilità, un utente malintenzionato può ottenere gli stessi diritti utente dell'utente locale.

Pertanto, gli utenti con account configurati in modo da disporre solo di diritti limitati sono esposti all'attacco in misura inferiore rispetto a quelli che operano con privilegi di amministrazione. Questo aggiornamento per la protezione è considerato di livello critico per tutte le edizioni supportate di Windows XP, Windows Server 2003, Windows Vista, Windows Server 2008 (eccetto le edizioni Itanium), Windows 7, Windows Server 2008 R2 (eccetto le edizioni Itanium), Windows 8 e Windows Server 2012. L'aggiornamento per la protezione risolve la vulnerabilità correggendo il modo in cui DirectShow apre i file GIF.

• MS13-057 - Una vulnerabilità in Runtime formato Windows Media può consentire l'esecuzione di codice in modalità remota (2847883). Questo aggiornamento per la protezione risolve una vulnerabilità di Microsoft Windows che è stata segnalata privatamente. La vulnerabilità CVE-2013-3127 può consentire l'esecuzione di codice in modalità remota se un utente apre un file multimediale appositamente predisposto. Sfruttando questa vulnerabilità, un utente malintenzionato può ottenere gli stessi diritti utente dell'utente locale.

Pertanto, gli utenti con account configurati in modo da disporre solo di diritti limitati sono esposti all'attacco in misura inferiore rispetto a quelli che operano con privilegi di amministrazione. Questo aggiornamento per la protezione è considerato Critico per tutte le versioni supportate di Windows, escluse le edizioni basate su Itanium di Windows Server. L'aggiornamento per la protezione risolve la vulnerabilità modificando il modo in cui Windows Media Player apre alcuni file multimediali.

• MS13-058 - Una vulnerabilità in Windows Defender può consentire l'acquisizione di privilegi più elevati (2847927). Questo aggiornamento per la protezione risolve una vulnerabilità segnalata privatamente in Windows Defender per Windows 7 e Windows Defender installati in Windows Server 2008 R2. La vulnerabilità CVE-2013-3154 può consentire l'acquisizione di privilegi più elevati a causa dei nomi percorso utilizzati da Windows Defender. Un utente malintenzionato che sfrutti questa vulnerabilità potrebbe eseguire codice non autorizzato e acquisire il controllo completo del sistema interessato.

Inoltre, può installare programmi e visualizzare, modificare o eliminare dati oppure creare nuovi account con diritti utente completi. L'utente malintenzionato deve essere in possesso di credenziali di accesso valide per sfruttare questa vulnerabilità. La vulnerabilità non può essere sfruttata da utenti anonimi. Questo aggiornamento per la protezione è considerato di livello importante per Windows Defender per Windows 7 e Windows Server 2008 R2. L'aggiornamento per la protezione risolve la vulnerabilità correggendo i nomi percorso utilizzati da Windows Defender.

Microsoft consiglia a coloro che hanno disabilitato l'update automatico, di scaricare le patch manualmente e installarle da Windows Update. A corollario, Microsoft ha rilasciato come di consueto una versione aggiornata dello strumento di rimozione malware giunto alla versione 5.2, per consentire l'eliminazione di software dannosi dai computer che eseguono Windows 8, Windows 7, Windows Vista, Windows Server 2003, Windows Server 2008 o Windows XP. Microsoft ha aggiunto la capacità di individuare e rimuovere i malware: EyeStye e Poison. Il prossimo appuntamento con il patch day è per martedì 13 agosto 2013.

Microsoft consiglia a coloro che hanno disabilitato l'update automatico, di scaricare le patch manualmente e installarle da Windows Update. A corollario, Microsoft ha rilasciato come di consueto una versione aggiornata dello strumento di rimozione malware giunto alla versione 5.2, per consentire l'eliminazione di software dannosi dai computer che eseguono Windows 8, Windows 7, Windows Vista, Windows Server 2003, Windows Server 2008 o Windows XP. Microsoft ha aggiunto la capacità di individuare e rimuovere i malware: EyeStye e Poison. Il prossimo appuntamento con il patch day è per martedì 13 agosto 2013.

p90x

RispondiEliminatod's shoes

louis vuitton purses

true religion outlet

christian louboutin shoes

beats by dr dre

ralph lauren

louis vuitton outlet stores

abercrombie & fitch new york

burberry outlet online

hollister clothing store

michael kors outlet online

coach factory outlet

polo outlet

ugg boots

abercrombie & fitch

canada goose jackets

lebron james shoes 13

giuseppe zanotti

kobe shoes

coach outlet

cheap jordans

nike air max

nike huarache

michael kors outlet

louis vuitton outlet

canada goose sale

coach factory outlet

michael kors outlet

louis vuitton purses

christian louboutin

michael kors outlet

louis vuitton bags

jordan 11

michael kors outlet online sale

oakley sunglasses wholesale

2016301yuanyuan