Con il web 2.0 impazzano i siti internet che fanno aumentare esponenzialmente i “contatti” tra gli individui. Con pc o cellulari, chiusi in camera, in un ufficio, in taxi o su un treno, le persone comunicano istantaneamente, senza quasi nessuna barriera, con decine e centinaia di altri esseri umani. Sul social network non è una novità che c'è chi si finge un'altra persona. A sottolineare il fenomeno il presidente della società TecnologiaItalia Carmelo Cutuli che ha lanciato il «warming per cercare di capire come difendersi da questo fenomeno che dagli Usa potrebbe migrare in Italia».

Per proteggersi dalle minacce è utile informarsi sui rischi che si corrono e possedere nozioni di base sulle misure d'adottare.

Bot su commissione, bypassano i sistemi di sicurezza dei social network

Individuato un sito Internet che vende social networking bot deputati ai più svariati compiti, dal furto di informazioni al click fraud. Inoltre, eludono il meccanismo di sicurezza CAPTCHA, incluso su molti siti, così l’acquirente dovrà solo selezionare i parametri e lasciare che i bot operino da soli, con la garanzia di aggiornamenti continui. Prezzi a partire da 95 dollari.

Su segnalazione di Peter Kruse, IT Security Specialist presso la società danese CSIS, i Panda Labs riferiscono di un sito Internet che propone in vendita bot sviluppati per i social network. Tra i servizi offerti dal sito in questione, si segnala, per esempio, la creazione di account su più piattaforme social, come Twitter, Friendster, MySpace, Facebook e YouTube, e anche su servizi di posta elettronica web-based come Gmail e Yahoo!Mail.

I social networking bot proposti sono capaci di raccogliere informazioni sull’identità e i nomi dei contatti presenti nelle reti sociali e di inviare in automatico richieste di amicizia, commenti e messaggi che possono contenere qualsiasi cosa si voglia. Tra i bot proposti, ve ne sono alcuni destinati a generare in automatico votazioni su Digg, a ottimizzare il ranking per Alexa, ad aumentare in maniera fraudolenta il numero di visitatori e di visualizzazioni di video caricati su YouTube.

I gestori del sito scrivono che i loro bot sono in grado di bypassare i sistemi di sicurezza captcha adottati dalla maggior parte dei servizi web e che i bot proposti non possono essere identificati da alcun software antivirus. Per quanto riguarda i prezzi, si parte dai 95 dollari per arrivare ai 225 dollari, ma è possibile richiedere l’intero set di bot per 4.500 dollari. Secondo quanto affermato sul sito “Tutti i bot operano in modo convenzionale: raccolgono ID o nomi di amici e inviano richieste di amicizia, messaggi e commenti in maniera automatica”.

E anche se nelle scorse settimane è stata sgominata la rete di vendita dei bot, la pagina pubblicata su Internet, continua a mettere a disposizione un ricco catalogo di programmi e ogni voce spiega la motivazione per la quale il bot è stato sviluppato: la creazione di account multipli simultanei sui social network, il furto o l’appropriazione di identità di amici e conoscenti, l’invio automatico di messaggi, etc…

Inoltre, eludono il meccanismo di sicurezza CAPTCHA, incluso su molti siti, così l’acquirente dovrà solo selezionare i parametri e lasciare che i bot operino da soli, con la garanzia di aggiornamenti continui. Ecco alcune delle inconsuete attività per le quali sono stati progettati i bot:

- Creazione automatica di visite e visualizzazioni di video su YouTube

- Gestione dei ranking su Alexa - Manipolazione delle preferenze sul sito web Digg

- Invio illimitato di messaggi sui siti che organizzano gli incontri online, come DirectMatches.

Vie: Aryon.it | Webmaster Point

Attenzione alla falsa mail della Polizia: segnala elenco autovelox ma scarica un virus

In un comunicato stampa la Polizia di Stato sta mettendo in guardia tutti i cittadini e gli utenti della rete da una falsa mail, con mittente la Polizia di Stato stessa, contenente un virus soprannominato «dell'autovelox». Il contenuto truffaldino della mail inviterebbe i destinatari a cliccare su di un link che permetterebbe la consultazione dell'elenco aggiornato delle postazioni autovelox fisse.

Le prime sono arrivate nella serata di giovedì. Ma il virus si sta ora diffondendo sempre più e con l'esodo alle porte potrebbe essere una vera e propria epidemia online. E' per questo che la Polizia è intervenuta per chiedere di non aprire le mail «truffaldine» che offrono la possibilità di consultare l'elenco aggiornato delle postazioni fisse degli autovelox. Le email hanno un «falso mittente»: proprio la Polizia di Stato. I messaggi promettono una mappa degli strumenti di rilevazione della velocità, in realtà installano un malware.

Il mittente sembra affidabile: "autovelox@poliziadistato.it". L'informazione utile: un elenco aggiornato delle postazioni fisse autovelox disseminate sulle autostrade italiane. In realtà basta cliccare sul link alla fine del testo per installare un virus insidioso che "cattura" informazioni sensibili contenute nel computer. Sarebbero decine di migliaia, secondo la Polizia, le finte e-mail truffaldine che da ieri stanno raggiungendo gli utenti italiani. Consigliamo, pertanto,di cestinare l'e-mail evitando di cliccare sul link e di tenere sempre aggiornato il proprio antivirus. Di seguito il testo della e-mail incriminata, di fatto un copia e incolla della pagina ufficiale del sito delle forze dell'ordine.

From: "autovelox"

La Polizia di Stato rende pubbliche le tratte stradali dove sono operativi, giorno per giorno, gli strumenti di controllo della velocità. Un modo per invitare gli automobilisti a moderare l'andatura rispettando i limiti e prevenire così gli incidenti. E' importante tenere la velocità sotto controllo. L'elenco degli autovelox è aggiornato settimanalmente. Con la collaborazione della società Autostrade per l'Italia si può vedere la mappa dei tutor. Il ministro dell'Interno ha emanato la nuova direttiva sulle modalità di utilizzo degli apparecchi rilevatori di velocità. Pubblicato anche il protocollo operativo Autovelox. L'elenco delle postazioni fisse.

Secondo gli agenti della Polizia Postale lo spam partirebbe dalla Germania mentre il link che promette l'elenco degli autovelox porterebbe a server situati in Ucraina e Colombia. E' stata già inviata alle autorità locali la richiesta per oscurare la pagine contenenti il malware. Il testo della mail incriminata sfrutta informazioni che effettivamente si trovano sulla Polizia di Stato. Esiste infatti una pagina ufficiale dove è possibile scaricare l'elenco delle postazioni per il rilevamento della velocità.

Fonte: Sky/Corriere della Sera

Tags: Spam, Virus, Phishing, Polizia di Stato, Polizia Postale,

Le prime sono arrivate nella serata di giovedì. Ma il virus si sta ora diffondendo sempre più e con l'esodo alle porte potrebbe essere una vera e propria epidemia online. E' per questo che la Polizia è intervenuta per chiedere di non aprire le mail «truffaldine» che offrono la possibilità di consultare l'elenco aggiornato delle postazioni fisse degli autovelox. Le email hanno un «falso mittente»: proprio la Polizia di Stato. I messaggi promettono una mappa degli strumenti di rilevazione della velocità, in realtà installano un malware.

Il mittente sembra affidabile: "autovelox@poliziadistato.it". L'informazione utile: un elenco aggiornato delle postazioni fisse autovelox disseminate sulle autostrade italiane. In realtà basta cliccare sul link alla fine del testo per installare un virus insidioso che "cattura" informazioni sensibili contenute nel computer. Sarebbero decine di migliaia, secondo la Polizia, le finte e-mail truffaldine che da ieri stanno raggiungendo gli utenti italiani. Consigliamo, pertanto,di cestinare l'e-mail evitando di cliccare sul link e di tenere sempre aggiornato il proprio antivirus. Di seguito il testo della e-mail incriminata, di fatto un copia e incolla della pagina ufficiale del sito delle forze dell'ordine.

La Polizia di Stato rende pubbliche le tratte stradali dove sono operativi, giorno per giorno, gli strumenti di controllo della velocità. Un modo per invitare gli automobilisti a moderare l'andatura rispettando i limiti e prevenire così gli incidenti. E' importante tenere la velocità sotto controllo. L'elenco degli autovelox è aggiornato settimanalmente. Con la collaborazione della società Autostrade per l'Italia si può vedere la mappa dei tutor. Il ministro dell'Interno ha emanato la nuova direttiva sulle modalità di utilizzo degli apparecchi rilevatori di velocità. Pubblicato anche il protocollo operativo Autovelox. L'elenco delle postazioni fisse.

Secondo gli agenti della Polizia Postale lo spam partirebbe dalla Germania mentre il link che promette l'elenco degli autovelox porterebbe a server situati in Ucraina e Colombia. E' stata già inviata alle autorità locali la richiesta per oscurare la pagine contenenti il malware. Il testo della mail incriminata sfrutta informazioni che effettivamente si trovano sulla Polizia di Stato. Esiste infatti una pagina ufficiale dove è possibile scaricare l'elenco delle postazioni per il rilevamento della velocità.

Non è ancora chiaro quanti utenti siano caduti nella trappola ma i primi allarmi sui siti, con modalità simili, si sono registrati già il 13 luglio. In quel caso gli autori si nascondevano dietro l'indirizzo "info@auto.it". Non è la prima volta che i criminali informatici sfruttano un finto indirizzo istituzionale per tentare di diffondere un virus. Fino ad ora però il testo ingannevole aveva toni minacciosi. L'approccio "di servizio", in questo caso, rappresenta una novità.

Fonte: Sky/Corriere della Sera

Tags: Spam, Virus, Phishing, Polizia di Stato, Polizia Postale,

L’Fbi arresta il cybercriminale più ricercato al mondo dopo indagine di 5 mesi

In un'operazione congiunta l'FBI e le autorità internazionali hanno arrestato un cracker ritenuto responsabile della creazione del codice di un virus altamente pericoloso che ha infettato oltre 12 milioni di computer in più di 190 Paesi e danneggiato i database delle maggiori banche e corporazioni di tutto il mondo.

Phishing, nuova ondata di false mail di PosteItaliane

E´ firmata Poste Italiane, ma anche San Paolo Imi, Bnl o Monte dei Paschi, una delle truffe più colossali che viaggia sul web e che ha ormai messo in ginocchio l´Italia e la sua capitale. Si chiama phishing la tecnica informatica per prendere all´amo gli utenti e sono già duemila i romani intrappolati nella rete che, in due settimane, hanno sporto denuncia al commissariato Poste e Comunicazioni. In quindici giorni sono state milioni le finte mail recapitate ad altrettanti utenti, con richiesta di inserimento di numeri di conto e di carte bancomat. L´intestazione della mail e il logo di PosteItaliane sono identiche all´originale, impossibile distinguere la differenza, anche se i testi delle e-mail phishing presentano di solito errori di ortografia.

«Gentile Cliente, nell´ambito di un progetto di verifica dei dati anagrafici forniti durante la sottoscrizione dei servizi di Posteitaliane è stata riscontrata una incongruenza relativa ai dati anagrafici in oggetto da Lei forniti al momento della sottoscrizione contrattuale...». E basta un clic, una serie di finestre in cui si inseriscono dati identificativi, numero della carta postepay e codice dispostivo, per vedersi prosciugare il proprio conto corrente postale alla velocità del suono. Giusto il tempo di visualizzare "la sua procedura è stata eseguita correttamente" e il malcapitato si trova già col conto in rosso. Anche se lo scoprirà soltanto quando andrà a fare l´estratto conto.

Poste Italiane è costantemente impegnata a tutelare i dati dei clienti attraverso l'adozione dei più moderni sistemi di sicurezza. I sistemi garantiscono transazioni affidabili e sicure attraverso l'adozione del protocollo HTTPS. Per effettuare transazioni affidabili e sicure è necessario rispettare alcune semplici regole:

- conservare con la massima cura il nome utente, la password e il codice dispositivo

- non far conoscere ad altri i propri codici di accesso

- non inserire i propri codici personali in siti Internet raggiunti cliccando su un link presente nelle comunicazioni ricevute via mail o in qualsiasi altro sito che non sia di Poste Italiane

- non rispondere ai messaggi sulla cui autenticità si hanno dubbi

- visitare i siti web digitando l'indirizzo Internet nella barra degli indirizzi

- modificare periodicamente la password di accesso

- installare sul proprio computer solo i software ricevuti da fonti affidabili

Via: http://roma.repubblica.it/

Tags: Phishing, Spam

Sophos fornisce tool gratuito per la protezione contro vulnerabilità zero-day Windows. LNK

La sicurezza informatica per la protezione dei dati delle imprese di Sophos ha rilasciato oggi uno strumento gratuito per la protezione contro una vulnerabilità zero-day di Windows che viene attivamente sfruttata per infettare i computer. La scelta rapida di Windows Sophos Exploit Protection Tool protegge da una vulnerabilità di alto profilo che consente agli hacker malintenzionati di sfruttare un bug nel modo in cui tutte le versioni di Windows gestiscono i collegamento .LNK. Se Windows visualizza solo l'icona di un collegamento ad un file, il codice maligno può essere eseguito, senza richiedere alcuna interazione da parte dell'utente.

Ma lo strumento gratuito di Sophos, disponibile per il download da www.sophos.com/shortcut, intercetta i file di collegamento che contengono l'exploit, fornendo il codice eseguibile che stava cercando di eseguire. Ciò significa che finiranno le minacce dannose che utilizzano la vulnerabilità, dei dischi non locali, come ad esempio una chiavetta USB.

"I dettagli di come sfruttare il buco di sicurezza sono ora pubblicati sul web, il che significa che è un gioco da ragazzi per altri cybercriminali sfruttare e creare attacchi", ha dichiarato Graham Cluley, senior technology consultant di Sophos. "Nessuno sa quando Microsoft rpubblicherà una patch adeguata per questo tipo di falla di sicurezza critica, e la sua soluzione attuale lascia i sistemi quasi inutilizzabili con le icone," ha continuato Cluley. "Lo strumento libero di Sophos può essere eseguito insieme ad alcun software antivirus esistenti, fornendo una protezione generica contro gli exploit". I clienti dei prodotti Sophos sono già protetti da questo tipo di attacco, con i collegamenti interessati. LNK individuati genericamente come Exp / Cplink-A o Troj / Cplink.

Fonte: http://www.sophos.com/pressoffice/news/

Tag: Zero Day, Security Tool, Sophos

Ma lo strumento gratuito di Sophos, disponibile per il download da www.sophos.com/shortcut, intercetta i file di collegamento che contengono l'exploit, fornendo il codice eseguibile che stava cercando di eseguire. Ciò significa che finiranno le minacce dannose che utilizzano la vulnerabilità, dei dischi non locali, come ad esempio una chiavetta USB.

"I dettagli di come sfruttare il buco di sicurezza sono ora pubblicati sul web, il che significa che è un gioco da ragazzi per altri cybercriminali sfruttare e creare attacchi", ha dichiarato Graham Cluley, senior technology consultant di Sophos. "Nessuno sa quando Microsoft rpubblicherà una patch adeguata per questo tipo di falla di sicurezza critica, e la sua soluzione attuale lascia i sistemi quasi inutilizzabili con le icone," ha continuato Cluley. "Lo strumento libero di Sophos può essere eseguito insieme ad alcun software antivirus esistenti, fornendo una protezione generica contro gli exploit". I clienti dei prodotti Sophos sono già protetti da questo tipo di attacco, con i collegamenti interessati. LNK individuati genericamente come Exp / Cplink-A o Troj / Cplink.

Fonte: http://www.sophos.com/pressoffice/news/

Tag: Zero Day, Security Tool, Sophos

100 milioni di Pagine Facebook finiscono sul P2P

I dati di oltre di 100 milioni di iscritti a Facebook sarebbero attualmente in giro per la rete torrent, per un totale di 2,8GB di materiale contenente foto e tutto quanto sia stato condiviso da questi utenti sul social network. I dati dei 100 milioni di iscritti significano alla luce dell’annuncio dei 500 milioni totali che una persona su cinque è incappata nel crawler, rendendo così disponibili indirizzi e dati personali incluso il numero di telefono.

Ron Bowes di Skull Security ha creato un torrent di oltre 2.8 GB unico nel suo genere, contiene solo ed esclusivamente Pagine di Facebook. Ron Bowes ha creato un web crawler, un programma per raccogliere i dati degli utenti Facebook accessibili all’indirizzo http://www.facebook.com/directory/. La directory di Facebook è una sorta di Pagine Bianche, troviamo al suo interno ogni utente che è stato “pigro” o non ha avuto il tempo di modificare le impostazioni, fare in modo ovverosia che il proprio profilo non sia accessibile dai motori di ricerca.

I numeri sono da record. La directory di Bowes racchiude oltre 171 milioni di note relative a oltre 100 milioni di utenti, si tratta di 1/5 degli utenti Facebook. L’operazione eseguita da Ron Bowes porta a riflettere, sono troppe le persone che non hanno cambiato le impostazioni della privacy seguendo i consigli dei siti web oppure di EFF, da sempre in prima linea nel fornire consigli su come migliorare la propria privacy online. Facebook consegna gli strumenti per proteggere la propria privacy, ma le persone non ne fanno uso. Fonte: Thinq

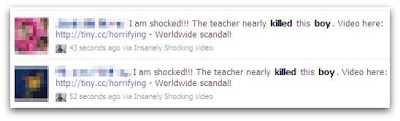

Nuovo scam su Facebook attraverso link ed applicazioni fasulle

Sophos segnala un nuovo scam che prende di mira Facebook. Lo scam avviene attraverso gli short url presenti negli aggiornamenti di stato e attraverso una variante di uno scam risalente a un mese fa e che trae spunto da una storia reale, quella di un insegnante che attacca uno studente di 13 anni.

L’utente di Facebook preso di mira dallo scam lo fà cliccando sopra un link presente negli aggiornamenti di stato dei propri amici. Quando si esegue il link viene richiesto di compilare una sorta di intervista, peccato però che si tratti di un’intervista fake, i dati verranno inviati a terzi che estrarranno i dati personali, potendo cosi’ rubare l’identità online.

Una ulteriore tipologia di Scam che sta prendendo di mira gli utenti Facebook è quanto vedete in basso, viene segnalato un video in cui un insegnante ha aggredito uno studente di 13 anni. Sophos a tal proposito spiega in un video il sistema di funzionamento della frode.

I am shocked!!! The teacher nearly killed this boy. Video here: hxxp://tiny.cc/horrifying - Worldwide scandal!

Sono scioccato! L'insegnante ha quasi ucciso questo ragazzo. Video qui: hxxp://tiny.cc/horrifying - scandalo tutto il mondo!

Lo scam prende spunto da una storia reale, quella di un insegnante che ha picchiato uno studente di 13 anni negli stati uniti (maggiori info: Houston, picchia studente: sospesa insegnante) ma, per poter vedere il video viene chiesto all’utente di installare una applicazione, dopodichè i “propri dati verranno consegnati in mano a cybercriminali”.

Chiunque veda nella propria bacheca un messaggio simile a quello che è stato inserito sopra è invitato a non cliccarci, si tratta di spam. Sophos informa che Facebook è a conoscenza del problema ma anche che se si tratta di un problema noto, Facebook a tutt'ora non riesce a porre la parola fine, dato che si tratta d'una una variante di scam risalente a un mese fa.

Il suggerimento è semplice, evitare di cliccare sopra qualsiasi link sospetto e attendere che Facebook applichi maggiori restrizioni su chi possa creare applicazioni sul noto Social Network. Allo stato attuale il sistema di Facebook, quello alla base della creazione di applicazioni non funziona, sul fronte Sicurezza. Fonte: Sophos Immagini: http://alturl.com/qghpj

Attenzione al falso anti-virus che si spaccia per McAfee Virus scan

I falsi software anti-virus (noti anche come scareware o anti-virus rogue) continuano ad essere un grande problema. Utenti malintenzionati creano programmi che fingono di essere legittimi prodotti anti-virus, ma in realtà sono progettati per spaventare l'utente e far credere di avere problemi di sicurezza con il computer (sperando che paghi per la cura).

Durante la notte i laboratori di Sophos hanno intercettato una ondata di messaggi di posta elettronica "maligni" che affermano di essere una prova gratuita per 30 giorni di McAfee VirusScan (che è un prodotto legittimo, ovviamente).

Oggetto: McAfee VirusScan Plus

Allegato: setup.zip

Corpo del messaggio:

Scarica una prova gratuita di 30 giorni di McAfee VirusScan Plus e sarai automaticamente vincente

Installazione file allegato

Sophos rileva il file allegato come il malware Mal / FakeAV-EI. Se volete provare McAfee VirusScan andate sul sito web di McAfee e scaricatelo da lì - non fidarsi di richieste via mail come questa.

Potete dare un'occhiata a questo video di YouTube, in cui Fraser Howard dei laboratori di Sophos descrive il falso software anti-virus. Non dimenticare di mantenere il (reale) anti-virus aggiornato, e tenete alta la vostra attenzione.

Fonte: http://www.sophos.com/blogs

Tags: Spam, Rogue, Phishing, Sophos

Worm su Facebook si diffonde viralmente: 'docente ha quasi ucciso questo ragazzo'

Questo attacco si sta diffondendo rapidamente su Facebook proprio adesso, attraverso lo spamming dei collegamenti postati dagli utenti che ne sono caduti vittima.

Tag: Video Worm Facebook, Facebook Worm, Video Worm, Sophos

SophosLabs - Cos'è un falso anti-virus?

Fraser Howard, Principal Researcher per SophosLabs, spiega che cosa è un faslo anti-virus (FakeAV), perché è un metodo di attacco popolare, e perché è così pericoloso.

Tags: Video Rogue, Sophos

Facebook introduce nuove verifiche di sicurezza a protezione dell'account

Il secondo sistema è piuttosto originale ed entra invece in azione quando un navigatore si collega da un luogo distante rispetto a quello dei suoi login più frequenti. In questo caso Facebook propone all’iscritto delle fotografie degli amici e ne domanda la loro identificazione. Un modo con il quale gli utenti perdono il controllo dei loro account Facebook è visitando siti di phishing che si presentano come pagina di login di Facebook, ma si tratta dii pagine fatte per ingannare gli utenti dove vengono richiesti i loro indirizzi email di accesso e password. Una volta che hanno accesso, questi cybercriminali cambiano la password, a spese del legittimo proprietario dell'account.

Quest’ultimo sistema potrebbe però avere delle limitazioni: molti iscritti infatti hanno amici di cui possono non ricordare la foto, oppure che utilizzano al posto della propria immagine loghi, disegni o quant’altro. Con la costante crescita degli iscritti, che hanno superato recentemente i 500 milioni, Facebook è molto ambita da hacker e phisher. Il social network è costantemente alla ricerca di nuovi sistemi di protezione e ha da tempo messo online nel suo centro assistenza una sezione dedicata alla sicurezza.

Via: Inside Facebook/Downloadblog

Report antivirus: gli utenti preferiscono quelli free

Sebbene la vera quota di mercato delle applicazioni di sicurezza rimane spesso nascosta, i fornitori di software pretendono di dominare il mercato in base al loro numero di vendite rispetto ai numeri delle vendite riportate dai loro concorrenti. Tuttavia, come alternativa unica, OPSWAT è in grado di presentare il seguente rapporto basato esclusivamente sulla rilevazione delle applicazioni che decine di migliaia di utenti effettivamente hanno installato sul loro endpoint.

L’analisi di OPSWAT cerca di fare chiarezza nel settore degli Antivirus, cercando di offrire le percentuali di installazione. Il report è stato commissionato da OPSWAT e realizzato, stando a quanto pubblicato sul loro sito web, da “Oesis Framework“. I produttori di antivirus sono liberi di collaborare con OPSWAT attraverso l'OK OESIS Certification Program, che offre la certificazione di interoperabilità per le applicazioni di sicurezza.

Anche se era prevedibile, le imprese che offrono prodotti gratuiti rappresentano la maggioranza del mercato. E' interessante notare che Microsoft, al quale tipicamente non vengono associati applicazioni antivirus di successo, ha conquistato una quota significativa con la sua soluzione antivirus più recente. La consapevolezza del marchio, anche con la quantità significativa di Symantec e McAfee non si traduce necessariamente in un maggior numero di installazioni.

Non è una novità che i sistem builder preferiscano preinstallare Antivirus come quello di Symantec o McAfee nei PC. Stando al report di OPSWAT la maggior parte delle persone che compra un PC e si ritrova con un Antivirus preinstallato deciderà di disintallarlo e scaricare invece uno dei tanti Antivirus Free disponibili online, è questa la conclusione del report offerto da OPSWAT.

Avast è l’Antivirus che ha maggior market share, grazie anche a Google che ha promosso l’Antivirus Free nel Google Pack dopo l'uscita di Norton. Avira occupa il secondo Posto della “Classifica” di OPSWAT con la versione Free, il terzo è quello di AVG, ancora una volta una versione Free. Microsoft col suo Microsoft Security Essentials raggiunge il 7.48% di Share. Solo al 5° posto troviamo l'antivirus a pagamento Avast Pro.

Questo grafico rompe i dati del primo sulla cittadinanza dei venditori. I fornitori europei, tra cui: AVAST, Avira, AVG, ESET, Panda, BitDefender, G Data e Sophos in totale arrivano a poco più del 50% del mercato. I fornitori USA, tra cui Symantec, Microsoft, McAfee, PC Tools e Sunbelt, costituiscono poco più del 30%. Il restante 17% è attribuibile a soluzioni di sicurezza poco diffuse.

Microsoft si è affermato come un importante concorrente nello spazio di applicazioni di sicurezza, rendendo il gigante uno sfidante legittimo per i blasonati fornitori di sicurezza Symantec e McAfee. Il 42% del mercato del prodotto è controllato da prodotti gratuiti, mentre i fornitori che offrono principalmente un prodotto gratuito hanno una quota di mercato del 48%. Sembrerebbe che gli utenti finali abbiano molta fiducia nella capacità delle applicazioni antivirus free e ritengono di essere al sicuro al pari di coloro che acquistano versioni a pagamento.

Fondata nel 2002, OPSWAT fornisce agli ingegneri del software e ai professionisti IT, strumenti di sviluppo e servizi dati per potenziare le soluzioni di sicurezza. La società OPSWAT, Inc. ha inoltre istituito OESIS OK, un programma di certificazione gratuito, ampiamente diffuso, che consente di verificare l'interoperabilità delle applicazioni di sicurezza endpoint con i prodotti offerti sul mercato dai fornitori leader di tecnologia.

Fonte: http://www.opswat.com/

Tags: Report, Antivirus

L’analisi di OPSWAT cerca di fare chiarezza nel settore degli Antivirus, cercando di offrire le percentuali di installazione. Il report è stato commissionato da OPSWAT e realizzato, stando a quanto pubblicato sul loro sito web, da “Oesis Framework“. I produttori di antivirus sono liberi di collaborare con OPSWAT attraverso l'OK OESIS Certification Program, che offre la certificazione di interoperabilità per le applicazioni di sicurezza.

Anche se era prevedibile, le imprese che offrono prodotti gratuiti rappresentano la maggioranza del mercato. E' interessante notare che Microsoft, al quale tipicamente non vengono associati applicazioni antivirus di successo, ha conquistato una quota significativa con la sua soluzione antivirus più recente. La consapevolezza del marchio, anche con la quantità significativa di Symantec e McAfee non si traduce necessariamente in un maggior numero di installazioni.

Non è una novità che i sistem builder preferiscano preinstallare Antivirus come quello di Symantec o McAfee nei PC. Stando al report di OPSWAT la maggior parte delle persone che compra un PC e si ritrova con un Antivirus preinstallato deciderà di disintallarlo e scaricare invece uno dei tanti Antivirus Free disponibili online, è questa la conclusione del report offerto da OPSWAT.

Questo grafico rompe i dati del primo sulla cittadinanza dei venditori. I fornitori europei, tra cui: AVAST, Avira, AVG, ESET, Panda, BitDefender, G Data e Sophos in totale arrivano a poco più del 50% del mercato. I fornitori USA, tra cui Symantec, Microsoft, McAfee, PC Tools e Sunbelt, costituiscono poco più del 30%. Il restante 17% è attribuibile a soluzioni di sicurezza poco diffuse.

Microsoft si è affermato come un importante concorrente nello spazio di applicazioni di sicurezza, rendendo il gigante uno sfidante legittimo per i blasonati fornitori di sicurezza Symantec e McAfee. Il 42% del mercato del prodotto è controllato da prodotti gratuiti, mentre i fornitori che offrono principalmente un prodotto gratuito hanno una quota di mercato del 48%. Sembrerebbe che gli utenti finali abbiano molta fiducia nella capacità delle applicazioni antivirus free e ritengono di essere al sicuro al pari di coloro che acquistano versioni a pagamento.

Fondata nel 2002, OPSWAT fornisce agli ingegneri del software e ai professionisti IT, strumenti di sviluppo e servizi dati per potenziare le soluzioni di sicurezza. La società OPSWAT, Inc. ha inoltre istituito OESIS OK, un programma di certificazione gratuito, ampiamente diffuso, che consente di verificare l'interoperabilità delle applicazioni di sicurezza endpoint con i prodotti offerti sul mercato dai fornitori leader di tecnologia.

Fonte: http://www.opswat.com/

Tags: Report, Antivirus

Gli smileys per lo status di Facebook contengono adware software

Lo smiley o smile è una rappresentazione stilizzata di un volto umano che ride. Il termine smiley viene talvolta utilizzato come termine generico per indicare qualsiasi tipo di emoticon. Questi piccoli personaggi sono un ottimo metodo per arricchire le conversazioni IM e mostrare gli stati d'animo agli amici. E dopo le emoticon per Skype e quelle per Messenger, ecco arrivare le emoticon per Facebook.

Alcuni siti in particolare offrono la possibilità di scaricare gratuitamente delle emoticon da aggiungere ai commenti del vostro profilo Facebook. A parte il fatto che tali faccine sono visibili esclusivamente da coloro che hanno scaricato tale software, dopo aver effettuato il downloa,d per poter installarlo come estensione del browser web deve essere dato il consenso all'accesso del proprio account Facebook. Nonostante venga dichiarato che il programma non scarica alcun spyware o adware, noi abbiamo verificato ed il risulato è un adware nei commenti sui post, che si auto-promuove.

Il termine adware (in inglese, contrazione di advertising-supported software, software sovvenzionato dalla pubblicità) indica una modalità di licenza d'uso dei programmi software che prevede la presentazione all'utente di messaggi pubblicitari durante l'uso, a fronte di un prezzo ridotto o nullo. Questo sistema di distribuzione del software si è diffuso notevolmente negli ultimi tempi. Talvolta i programmi adware presentano rischi per la stabilità e la sicurezza del computer.

Alcuni di essi aprono continuamente popup pubblicitari che rallentano notevolmente le prestazioni della macchina, altri modificano le pagine html direttamente nelle finestre del browser per includere link e messaggi pubblicitari propri, con la conseguenza che all'utente viene presentata una pagina diversa da quella voluta dall'autore. Molti adware inoltre comunicano le abitudini di navigazione dell'utente a server remoti. Per effettuare la rimozione del software, andate su componenti aggiuntivi o estensioni (in base al tipo di browser utilizzato), disinstallate e riavviate il browser.

Non è facile, ed a volte quasi impossibile, essere a conoscenza di quali dati vengano inviati e ricevuti attraverso tale connessione, dati che possono essere potenzialmente dannosi se ricevuti o che violano la privacy se inviati. Per questo motivo, negli ultimi anni molti antivirus hanno iniziato a classificare vari adware come riskware (software rischiosi) e ne bloccano preventivamente l'installazione, chiedendo una conferma di procedere all'utente.

Potete verificare la presenza di eventuali Adaware attraverso il programma gratuito fornito da Lavasoft, che consente di eliminare dal hard disk il cosiddetto software spia (spyware). Si tratta di software che consentono di prelevare dal vostro PC informazioni relative alle vostre preferenze e alla vostra navigazione internet e di trasmetterle all'esterno. Ad-Aware permette di cercare ed eliminare ogni riferimento a tali file-spia. Il programma è in grado di riconoscere tutti i principali metodi di acquisizione delle informazioni al momento utilizzati. Download dalla pagina ufficiale di Lavasoft http://www.lavasoft.com/products/ad_aware_free.php

AVG scopre 1,2 milioni di PC infettati da Eleonore

AVG ha svelato come il toolkit per virusmaker Eleonore sia stato utilizzato dai cybercriminali per infettare e prendere il controllo di oltre un milione di PC. L'azienda mette in guardia dal crescente numero di siti web compromessi.

AVG Technologies, sviluppatore del software antivirus free più famoso al mondo, afferma di aver scoperto una rete di 1,2 milioni di computer infetti da malware generati dall'exploit toolkit Eleonore, un cosiddetto “attack software” attualmente in commercio in grado di permettere ai cybercriminali di controllare e gestire i computer infetti.

La ricerca, durata oltre due mesi, ha riportato che i 165 cybercriminali monitorati in possesso di Eleonore hanno avuto il 10% in più di successo nell’infettare e penetrare più di 12 milioni di computer dei visitatori di siti web compromessi dal malware. Scovati grazie all’alta qualità del programma gratuito LinkScanner di AVG, questi siti sono stati segnalati, e di conseguenza bloccati, in modo da salvaguardare gli utenti da questa grande e pericolosa minaccia.

Eleonore è un toolkit commerciale che permette ai cybercriminali di infettare i PC vulnerabili e ottenerne il controllo a distanza. I malware web creati con Eleonore sono in grado di sfruttare un ampio numero di vulnerabilità presenti in alcuni dei più diffusi software per Windows (Adobe Reader, Internet Explorer, Firefox, JDK ecc).

“La semplicità d’uso e di reperimento dei toolkit per cybercriminali è la prova che purtroppo gli interessi che ruotano intorno al mondo hacker sono ancora molti e in fase di crescita – afferma Yuval Ben-Itzhak, senior vice presidente di AVG Technologies. “E’ per questo che diventa quanto mai importante per famiglie, uffici e tutti gli altri utenti di proteggere i propri computer da questi continui e sempre più frequenti attacchi.”

Via: Punto Informatico

Tag: Virus, Botnet, Avg, Sicurezza Web

AVG Technologies, sviluppatore del software antivirus free più famoso al mondo, afferma di aver scoperto una rete di 1,2 milioni di computer infetti da malware generati dall'exploit toolkit Eleonore, un cosiddetto “attack software” attualmente in commercio in grado di permettere ai cybercriminali di controllare e gestire i computer infetti.

La ricerca, durata oltre due mesi, ha riportato che i 165 cybercriminali monitorati in possesso di Eleonore hanno avuto il 10% in più di successo nell’infettare e penetrare più di 12 milioni di computer dei visitatori di siti web compromessi dal malware. Scovati grazie all’alta qualità del programma gratuito LinkScanner di AVG, questi siti sono stati segnalati, e di conseguenza bloccati, in modo da salvaguardare gli utenti da questa grande e pericolosa minaccia.

Eleonore è un toolkit commerciale che permette ai cybercriminali di infettare i PC vulnerabili e ottenerne il controllo a distanza. I malware web creati con Eleonore sono in grado di sfruttare un ampio numero di vulnerabilità presenti in alcuni dei più diffusi software per Windows (Adobe Reader, Internet Explorer, Firefox, JDK ecc).

Per neutralizzare questa epidemia, AVG mette a disposizione il tool gratuito LinkScanner, che protegge gli utenti da qualsiasi tentativo di attacco prevenendolo. Grazie infatti alla scansione preventiva che LinkScanner effettua su tutti i siti e link presenti un una pagina web, ogni attacco viene annullato sul nascere. Una lista aggiornata di siti infetti rilevati da AVG è disponibile su Blog ufficiale di AVG: http://blogs.avg.com.

Via: Punto Informatico

Tag: Virus, Botnet, Avg, Sicurezza Web

Fake, attenzione ai falsi profili delle forze dell'ordine che sono su Facebook

I profili falsi sono ormai fenomeno affermato in facebook, gente che si costruisce un profilo fake, cioè una falsa identità a fini personali. Esistono su Facebook dei profili riconducibili alle forze dell'ordine, ma che in effetti non hanno nulla a che fare con essi. Per logica non possiamo segnalarli qui, dato che sarebbe una espressa violazione, ma vogliamo soltanto mettervi in guardia. Non è semplice riconoscerli, ma nemmeno impossibile: presentano solitamente foto non personali o ritoccate.

WPA2, vulnerabile e senza rimedio: scoperta la falla 196

Le reti wireless criptate sono a rischio: alcuni router possono essere violati in circa 60 secondi. Due ricercatori della Hiroshima University e Kobe University, dopo aver analizzato le basi teoriche di un alert circolato lo scorso autunno, sono riusciti ad individuare "in pratica" il metodo per craccare facilmente i sistemi di criptazione degli accessi Wi-Fi (WPA). Il bug è stato scoperto da Md Sohail Ahmad, technology manager della AirTight Networks, il quale ha denominato il tutto "Hole 196" prendendo come riferimento numerico la pagina delle specifiche IEEE 802.11 standard in cui il bug è contrassegnato.

Vessava la ex su Facebook: arrestato a Catania

Dalla postazione di un internet point di Catania diffamava e minacciava la sua ex compagna. Secondo quando accertato dagli uomini del Compartimento della Polizia postale e delle comunicazioni di Catania, lo stalker aveva creato sul noto social network dei profili con i dati della vittima, pubblicandone le foto e aggiungendo falsi commenti di uomini su di lei, anche a nome di persone inesistenti, tramite i quali diffamava in maniera grave la donna.

Protagonista della vicenda un incensurato di 38 anni, L. F. S., che è stato arrestato in flagranza di reato dalla polizia postale di Catania per stalking. L'uomo è stato sorpreso in un Internet point mentre minacciava la sua ex on line. Le vessazioni, secondo quanto emerso dalle indagini della polizia, non avvenivano soltanto sul web. La giovane aveva piu' volte denunciato le molestie, risalenti al marzo di quest'anno e l'uomo era stato identificato e denunciato a piede libero.

L'indagato, pero', aveva continuato a perseguitarla, anche con continue telefonate. In un'occasione, l'arrestato aveva scritto frasi ingiuriose nei confronti della sua ex su muri di palazzi vicini al luogo dove la donna lavora. L'arresto del 38nne è stato convalidato dal sostituto procuratore della Repubblica Andrea Bonomo che ne ha disposto il trasferimento nella casa circondariale di piazza Lanza.

E sono oltre 7.000 le persone denunciate per stalking, da quando il reato e' stato introdotto in Italia, nel febbraio 2009, 1.200 gli arresti. Solo nei primi tre mesi del 2010 le persone denunciate per stalking sono state 1.592 e gli arrestati 293, con una lieve diminuzione delle denunce rispetto all'anno scorso. A denunciare sono in gran parte donne, ma non mancano gli uomini vittime di questo reato: nel 2009 erano il 20,4%, nei primi tre mesi del 2010 sono passati al 21,06%. Fonti: Agi/Ansa

Facebook Safety, la nuova pagina di Facebook dedicata alla sicurezza

Oggi Facebook lancia il nuovo centro sicurezza e lo annuncia attraverso la sua pagina ufficiale di sicurezza su Facebook: "Stiamo sempre a pensare alla sicurezza online. Oggi stiamo lanciando una nuova pagina di sicurezza di Facebook come complemento al nostro Centro sicurezza. Compariranno poi la sicurezza dei contenuti dinamici, compresi suggerimenti e consigli dai nostri Safety Advisory Board e da altri esperti della sicurezza globale, su base regolare, in maniera da essere aggiornati costantemente. Come abbiamo detto prima, ci auguriamo che non smettere mai di pensare alla sicurezza online, e noi non smetteremo di pensare alla vostra e di migliorarla".

Nei mesi scorsi, Facebook ha rivisto il suo Centro Sicurezza (Safety Center). "La sicurezza è la nostra priorità", ha così esordito un post apparso ad Aprile sul blog ufficiale di Facebook, scritto dal Chief Security Officer Joe Sullivan, che ha annunciato un nuovo centro di sicurezza all'interno del social network. Uno specifico portale contenente una serie di informazioni destinate a genitori, ragazzi, insegnanti e corpi di polizia, suddiviso in cinque sezioni:

Sicurezza Generale

È importante usare Facebook in modo sicuro, e lo strumento per farlo è l'informazione. Qui troverai le risposte alle domande sulla sicurezza più frequenti.

Sicurezza per i genitori

Facebook comprende le preoccupazioni dei genitori per i loro figli. Qui potrai trovare le risposte a molte domande relative alla sicurezza che, come genitore, potesti avere.

Sicurezza per gli insegnanti

Da qui potrai accedere a diverse procedure consigliate da Facebook per gli insegnanti, particolarmente importanti quando si tratta della sicurezza degli studenti.

Sicurezza per gli adolescenti

Usare Facebook in modo sicuro è importante a tutte le età. Qui gli adolescenti possono trovare le risposte alle proprie domande sulla sicurezza.

Sicurezza per i responsabili dell'applicazione della legge

Da qui potrai accedere a diverse procedure consigliate da Facebook per gli agenti responsabili dell'applicazione della legge, particolarmente importanti quando è in gioco la sicurezza dei cittadini.

Nuova bufala su Facebook, il profilo dai virus "potenti"

GUARDATE INCREDIBILE

ATTENZIONE LO SCOPERTO ADESSO E LO SEGNALATO A FACEBOOK SE VI CAPITA QUESTO TIPO DI UTENTE E I SUOI LINK NON ACCETTATE E NON CLICCATE ASSOLUTAMENTE I SUOI LINK SONO VIRUS POTENTI CHE VI TOCCA RIFORMATTARE IL PC, GUARDATE I PROFILI NE A A MIGLIAIA DI PROFILI CLICCATE PER VEDERE CHI È IL TIPO CHE NON DOVETE ACCETTARE

http://www.facebook.com/friends/?id=100001275172952

E' questa la nuova catena di S. Antonio che sta girando in queste ore nella posta di Facebook. L'abbiamo riportata integralmente (con gli "orrori" di grammatica). Ovviamente si tratta d'una enorme bufala. L'aspetto interessante, per così dire, è il link postato. Infatti si tratta dell'url su Facebook che corrisponde all'elenco degli amici (friens) d'un dato utente, che viene fornito se inseriamo il numero identificativo dello stesso. Naturalmente i risultati forniti saranno in base alle impostazioni della privacy del profilo. Ci complimentiamo per la pazienza di colui il quale ha creato un così enorme numero di profili...e per l'immagine utilizzata nelle diverse varianti. Per la cronaca, un link non può contenere alcun virus e un numero cosi elevato di profili fake riconducibili al medesimo utente, spiega uno dei tanti motivi per cui facebook ha raggiunto quota 500 milioni d'utenti ;-).

Protezione Account

Tags: Facebook Bufale

Facebook phishing, una nuova pagina che ruba le credenziali d'accesso

Una attività molto praticata dai criminali informatici è il phishing. Phishing è un termine inglese che significa “pescare”. Una minaccia che nello scorso degli ultimi anni e sempre in continua evoluzione e cerca nuovi metodi e nuovi inganni per raggirare delle vittime ignare della truffa. Il raggiro e semplice, realizzando pagine e siti identici a quelli originali. Questi siti o singole pagine comunemente chiamate “clone” sono perfettamente uguali alle originali solo che i dati inseriti (password di accesso, codici e dati sensibili vari) invece di essere inseriti nel database della banca, posta o altro, vengono inseriti nei database dei truffatori.

Facebook è divenuto uno dei siti più visitati dagli Internauti e questa popolarità di certo non poteva passare inosservata ai criminali informatici, i quali hanno creato falsi siti Internet, del tutto simili nella grafica al famoso social network, allo scopo di entrare in possesso dei dati degli utenti. Sono diversi i siti di phishing che si rifanno a Facebook e tentano di ingannare gli utenti con finte pagine Web per rubarne i dati di login e password. Leggete sempre bene tutto quello che vi viene scritto e controllate che i link inviativi abbiano un URL uguale al sito originale di vostro interesse.

Quella che ci è stata segnalata ha come indirizzo web http://facebookchatclub.tk/. La conferma che si tratta d'una pagina di phishing è data anche dal fatto che quando abbiamo inserito i dati di accesso, facebook ci ha immediatamente reindirizzati alla sua pagina antiphishing di reset della password. Non sempre però il sistema di protezione di facebook riesce ad intervenire tempestivamente, dunque, soprattutto se avete memorizzate le vostre password nel browser, prestate la massima attenzione all'URL dove inserite i vostri dati di accesso.

La modalità di presentazione all'utente di Facebook avviene attraverso una mail dall'oggetto invitante, poi da qui un link invita a spostarsi su un'altra pagina apparentemente interna a Facebook. Ma quella pagina dall'aspetto identico a un profilo Facebook in realtà è una trappola, per vederla vengono richieste la propria mail e la propria password che, una volta digitate, vengono memorizzate dal software che provvederà poi a usarle per impadronirsi dei dati dell'utente e di tutti i suoi contatti.

L’inganno è ancora più subdolo dal momento che, a volte, nelle pagine Internet proposte dai cyber criminali viene visualizzato il lucchetto che solitamente indica che quanto si sta per fare è relativo alla privacy all’interno del social network. I link a queste pagine Web sono solitamente recapitate agli utenti mediante e-mail di spam con le quali vengono invitati a digitare le proprie credenziali per effettuare presunte verifiche di sicurezza. Al solito, per non cadere in trappole di questo genere, è bene sospettare sempre di questo tipo di richieste via mail.

Le maxi-password sono controproducenti, la chiave giusta è quella 'originale'

La maggior parte degli utenti usa combinazioni molto popolari. E i pirati informatici ne approfittano. Sceglierne una complicata rischia di essere controproducente. L'idea di due ricercatori Microsoft: "I servizi web bandiscano quelle molto comuni". "Una password sicura non deve essere necessariamente lunga e complicata". A dirlo sono due ricercatori del colosso informatico Microsoft, Stuart Schechter e Cormac Herley, che hanno realizzato uno studio specifico assieme a Michael Mitzenmacher della Harvard University.

La loro ricerca è partita da una considerazione secondo cui, su base mondiale, centinaia di migliaia di persone finiscono per scegliere le stesse password. La conferma di ciò che si è sempre supposto si è avuta dal Social Media "Rock you" che, nel 2009, a causa di una falla nei sistemi informatici, ha reso pubbliche 32 milioni di credenziali di suoi iscritti. Da una loro analisi statistica si è visto come esistano vere e proprie password "popolari", ovvero identiche combinazioni di caratteri scelte da un ampio numero di utenti. Il problema, a questo punto, è che i pirati informatici conoscono perfettamente queste password e le sfruttano per i loro attacchi a migliaia di diversi account web. Dal momento che queste password sono molto popolari, è statisticamente molto probabile che prima o poi l'attacco vada a buon fine.

L'ideale sarebbe quindi scegliere password non popolari. Per crearle esistono diversi programmi che le generano a partire da numeri casuali o da informazioni relative all'utente quali il nome o il suo indirizzo IP. Per renderle robuste si utilizzano criteri come la lunghezza, di almeno 8 caratteri (meglio se 14), la presenza di cifre, caratteri speciali e le maiuscole. Tuttavia queste password, anche se decisamente più sicure, sono troppo lunghe e nel tempo diventano difficili da ricordare, soprattutto per via dell'alto numero di chiavi associate a email, social network, conto online e chat. Insomma, se sono complicate alla lunga lo sono anche per noi. Questa difficoltà, secondo i ricercatori americani, potrebbe essere superata se si convincessero gli internauti a scegliere password più "originali".

Fonte: La Repubblica

Tags: Password, Sicurezza, Brute Force, Research, Microsoft

La loro ricerca è partita da una considerazione secondo cui, su base mondiale, centinaia di migliaia di persone finiscono per scegliere le stesse password. La conferma di ciò che si è sempre supposto si è avuta dal Social Media "Rock you" che, nel 2009, a causa di una falla nei sistemi informatici, ha reso pubbliche 32 milioni di credenziali di suoi iscritti. Da una loro analisi statistica si è visto come esistano vere e proprie password "popolari", ovvero identiche combinazioni di caratteri scelte da un ampio numero di utenti. Il problema, a questo punto, è che i pirati informatici conoscono perfettamente queste password e le sfruttano per i loro attacchi a migliaia di diversi account web. Dal momento che queste password sono molto popolari, è statisticamente molto probabile che prima o poi l'attacco vada a buon fine.

L'ideale sarebbe quindi scegliere password non popolari. Per crearle esistono diversi programmi che le generano a partire da numeri casuali o da informazioni relative all'utente quali il nome o il suo indirizzo IP. Per renderle robuste si utilizzano criteri come la lunghezza, di almeno 8 caratteri (meglio se 14), la presenza di cifre, caratteri speciali e le maiuscole. Tuttavia queste password, anche se decisamente più sicure, sono troppo lunghe e nel tempo diventano difficili da ricordare, soprattutto per via dell'alto numero di chiavi associate a email, social network, conto online e chat. Insomma, se sono complicate alla lunga lo sono anche per noi. Questa difficoltà, secondo i ricercatori americani, potrebbe essere superata se si convincessero gli internauti a scegliere password più "originali".

Il concetto base è che non è tanto importante che la password sia lunga e complicata quanto che sia poco utilizzata sul web. Ecco il punto. Combinazioni di questo tipo consentirebbero infatti di porre gli utenti al riparo da attacchi di pirati informatici che adoperano le cosidette "password popolari". Inoltre gran parte degli account internet bloccano l'accesso all'area personale se la combinazione di accesso errate viene digitata più volte e in successione. In questo modo vengono scongiurati i rischi di quello che si chiama un attacco di "forza bruta", ovvero tentativi di accesso effettuati da programmi che generano automaticamente coppie di username e password e li provano in sequenza. Fino a individuare quella giusta.

I ricercatori spiegano la loro soluzione: creare, in collaborazione con i maggiori fornitori mondiali di servizi internet come Yahoo!, eBay e Google, un database in cui vengono memorizzate tutte le password "poco popolari". Quando una di queste diventa '"troppo popolare", ovvero quando il numero di utenti che la utilizza supera una certa soglia, essa non dovrebbe essere più disponibile e selezionabile per la creazione di nuovi account. I due ricercatori hanno tenuto a sottolineare come la loro sia al momento solo una proposta con lo scopo di stimolare discussione tra chi lavora alla sicurezza informatica anche se al momento non ci sono piani su un eventuale utilizzo da parte di Microsoft.

Fonte: La Repubblica

Tags: Password, Sicurezza, Brute Force, Research, Microsoft

Iscriviti a:

Post (Atom)